1 引言

随着互联网技术、物联网技术的快速发展以及工业4.0革命的到来,工业控制系统(ICS)连接到信息网络的需求日益增加,随之产生的工控系统的信息安全问题变得日益突出. 而早期孤岛式的工控系统在通讯协议、操作系统、安管策略与管理流程、应用软件等方面埋下的安全隐患使得工控系统信息安全漏洞百出,以伊朗的Stuxnet病毒的爆发为标志,引发了各国对工控系统信息安全的广泛关注. 工业控制系统的信息安全问题关乎工业生产运行、国家经济、国防安全与人民生命财产,作为对工业控制系统信息安全关注比较早的美国在国家安全层面上发布制定了一系列关键基础设施保护和国家法规战略[1],我国工信部[2011]451号文件《关于加强工业控制系统信息安全管理的通知》明确提出与国计民生相关的领域工控系统的信息安全管理要求. 绿盟科技工控系统安全态势2014年报告[2]显示,国内工业控制系统设备主要供应商西门子、施耐德电气以及通用电气所公开的信息安全漏洞数量几乎占整个行业的一半,工业控制系统的安全形势严峻,正在引起越来越严重的关注.

传统IT信息系统防范方式一般为隔离防火墙、入侵检测、病毒防范的组合,对于工业控制系统来说应用效果比较局限. 针对于新型的病毒或者绕过安全软件进行攻击的攻击手段,这种以纯软件方式来实现的防范技术只能通过事后弥补漏洞采取打补丁等方式来实现,这对于高可用性的工业控制系统无疑是致命的. 而且,对于病毒库的更新会不断增大病毒库,而入侵检测的过程也会变得更为复杂,这样不仅增加了防范安全软件的复杂度,同时也会增加系统的负担、入侵检测的误报率、安全防范的投入成本.

面对传统IT信息系统软件防范措施的局限性,工控行业根据工业控制系统的特点,给出了不少解决方案,典型的比如加拿大Byres Security公司提出的Tofino工控系统解决方案,由基于白名单的硬件隔离模块、功能软插件和中央管理平台组成[3],该方案对于设备层的安全通讯有很好的保障,但对系统外部访问的安全性没有进行考虑,同时由于隔离模块位于控制器与现场设备之间,对于实时性要求高的控制模块无法保证,且隔离模块的数量与控制器的数量成正比,企业投入成本较大; 文[4]提出一种改进的入侵检测软件Modbus RTU/ACSII Snort,将串行连接流量转换为以太网TCP/IP流量进行传输和检测,该入侵检测软件能提高终端设备间通讯的检测能力,降低底层设备间病毒入侵的误报率,但未做通讯实时性、有效性的测试,对通讯实时性、有效性要求比较苛刻的环境没有保证; 文[5]提出的冶金行业的分区域隔离的综合解决方案,仅限于比较单一的控制现场,对于综合性和交互性强的控制现场会带来更为严峻的控制安全问题; 西门子基于纵深防御理念的过程控制系统信息安全解决方案[6],在保证物理安全的前提下,对过程控制系统进行系统的风险分析与评估,针对不同性质的安全威胁,有针对性地研制并分层次部署具有不同特性的安全措施,但该方案对外部接入控制不够严谨,对管理制度和信息安全人员专业能力过度依赖.

为此,本文对工业控制系统的信息安全特点以及现有防御措施的技术特点进行了系统分析,将工业控制系统内部防火墙、入侵检测系统与可信连接服务器进行信息集成,结合可信计算关键技术应用,提出了一种基于可信计算的工业控制系统信息安全解决方案,可实现多个网络安全设备的信息融合. 由于可信计算平台的系统资源和应用软件的度量值都是存储在可信存储根中,克服了传统纯软件易破解的缺陷,有效提高工业控制系统的综合防御能力,进而提升工业控制系统安全性.

2 工业控制系统信息安全问题分析 2.1 工业控制系统信息安全问题对于典型的工业控制系统,一般分为现场控制层、监控管理层、生产控制层3层. 现场设备层主要由生产设备、PLC(programmable logic controller)、DCS(distributed control system)等控制器组成,并由工业以太网、现场总线等进行通讯; 监控管理层主要由上位机、数采机、数据服务器、监控设备HMI(human machine interface)组成,并由OPC(OLE for process control)、工业以太网等进行通讯; 生产控制层主要由相应的管理终端,如物料管理、供应链管理、质检管理等ERP(enterprise resource planning)管理服务器组成,并由以太网进行通讯. 工业控制系统的安全问题主要来自于下面几个方面:

(1) 大部分的工业控制系统通讯协议,比如Modbus、DNP、IEC60870-5-101等现场通讯协议都是很多年前设计的,是基于串行连接进行网络访问,设计时通常把通讯的可用性和实时性放在第一位,对安全性普遍考虑不足; 通讯协议对身份认证、数据加密等方面的考虑也显得不够.

(2) 终端、计算机接口等接入限定不够明确,不同版本、安全要求、通讯要求的设备直接或间接互联[7],且访问策略管理松散,使得从控制系统内部感染病毒的几率倍增.

(3) 由于工业控制系统不像互联网或传统企业IT网络那样备受黑客的关注,在2010年“震网”事件发生之前很少有黑客攻击工业控制网络的事件发生,现场操作人员普遍对安全性问题考虑不足,更不用提制订完善的工业控制系统安全政策、管理制度以及对人员的安全意识培养,“和平日久”造成人员的安全意识淡薄,同时操作管理人员的技术水平和安全意识差别较大,容易发生越权访问、违规操作,给生产系统埋下极大的安全隐患.

(4) 随着信息化与工业化的高层次深度融合,企业物联程度以及信息化程度也随之提升,势必会带来更多的智能化设备和开放性,势必会出现新的安全问题[8].

2.2 工业控制系统信息安全的特点与传统IT信息系统机密性、完整性、可用性的信息安全要求不同,工业控制系统的信息安全则首先将可用性放在第一位,然后才是完整性和机密性.

工业控制系统的受控对象为物理、化学、生物的生产过程,其终端设备与执行部件对于生产过程的操作都是严格规范与设定的,所以安全措施的调整与升级等势必要求生产过程停机,同时部署在工业控制系统中的安全措施是否对生产过程的实时性、准确性等造成影响都需要停机进行严格的测量与调试,而这些过程对企业造成的经济影响都需要进行严格的评估与抉择.

绿盟科技工控系统安全态势2014年报告[2]显示,在已公布的工控系统漏洞中,造成业务中断的拒绝服务攻击类漏洞和控制软件缓冲区溢出漏洞分别占33%和20%,这对于强调业务连续性、把可用性放在第一位的工业控制系统来说无疑是致命的. 同时,工业控制系统的信息安全问题除了造成信息的丢失,更严重的是造成工业过程生产故障的发生,从而造成人员生命安全危机及设备损坏,其直接财产的损失是巨大的,甚至有可能引起环境问题和社会问题.

2.3 工业控制系统的主要攻击手段对于工业控制系统的攻击手段,主要分为对工业企业数据的攻击、对控制性能的攻击、对控制功能的攻击,这些攻击手段通常结合硬件通讯设备、通讯协议,使得现场管理人员很难发现问题的所在,而带来更为严峻的考验. 而对工业控制系统的主要威胁来自于犯罪集团、寻求刺激的黑客、僵尸网络攻击者、国内外情报部门、内部人员、工业间谍等. 国际信息安全厂商Symantec在2015年安全白皮书[9]中强调,自从2010年“震网”病毒之后,一个名为“蜻蜓”的攻击组织,组织了相关的可能大规模影响欧洲能源企业SCADA(supervisory control and data acquisition)系统的安全事件,对工业界的影响巨大. 随着攻击者对工控系统攻击的潜在可能性越来越大,其影响更可能关系到国家安全. 因而,面对攻击技术与手段日益先进、复杂、成熟的针对工控系统进行攻击的黑客组织,工控系统所面临的安全威胁也将日益严峻.

由此可见,工业控制系统的信息安全更注重于对工控系统的控制设备与物理设备的保护,因此对工业控制系统的保护应当从攻击目标和造成的影响着手,结合工业控制系统的结构,分析工业控制系统的控制网络与通讯方式,整体综合的去防范和规范.

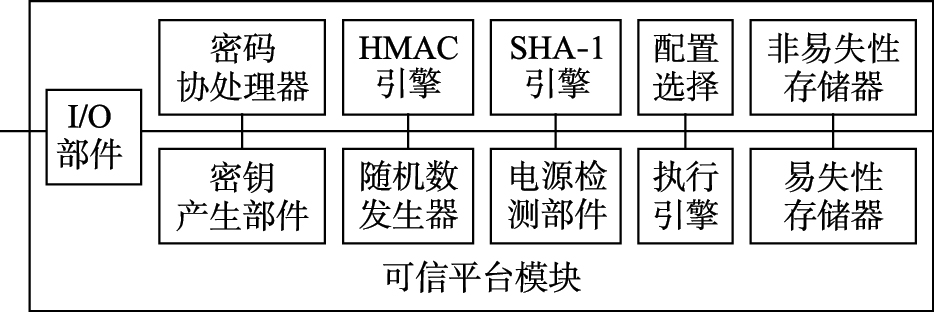

3 工业控制系统信息安全综合解决方案 3.1 可信计算可信计算(trusted computing)是在计算和通信系统中广泛使用基于硬件安全模块支持下的可信计算平台,国际可信计算组织(trusted computing group,TCG)希望从跨平台和操作环境的硬件和软件两方面,制定可信赖电脑相关标准和规范,并提出了TPM(trusted platform module)规范. 这是一种从微机芯片、主板、硬件结构、BIOS(basic input output system)和操作系统等软硬件底层出发,从数据库、网络、应用等方面综合考虑以保证微机系统信息安全为目标的安全保障机制,旨在提供可靠、可用、安全的计算机系统[10]. 主要通过在硬件层嵌入一个平台安全模块,基于密码技术建立可信根、安全存储和信任链机制,实现可信计算安全目标,该可信平台模块TPM硬件结构如图 2所示,该芯片LPC总线与主板上的南桥芯片进行连接.

|

| 图 1 TPM硬件结构 Fig. 1 TPM hardware structure |

|

| 图 2 TPM工作方式 Fig. 2 TPM working style |

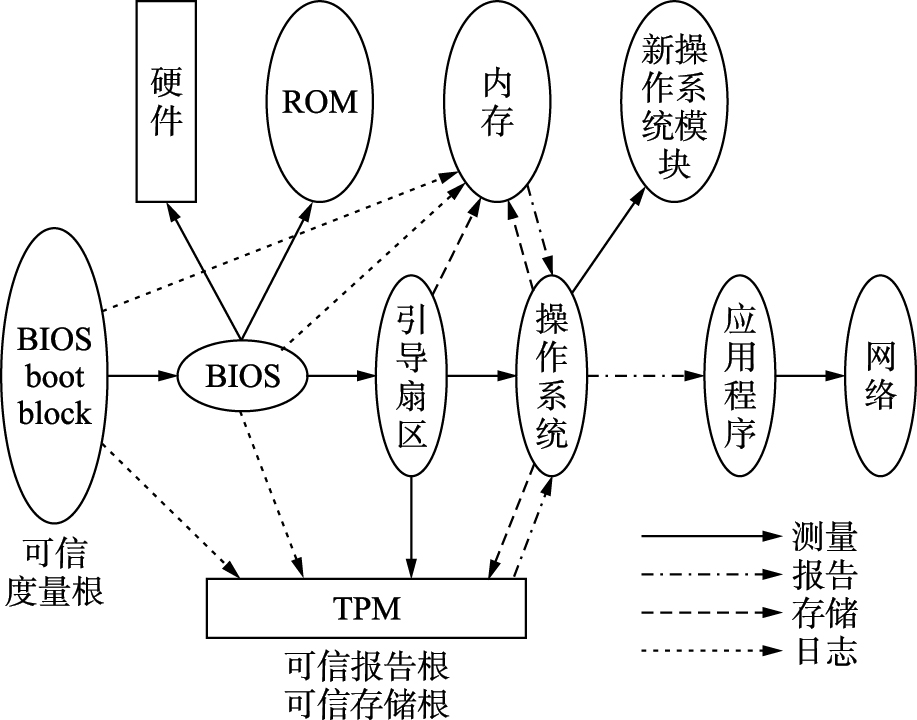

TPM通过提供密钥管理和配置管理等特性,与配套的应用软件一起,完成计算平台的可靠性认证、防止未经授权的软件修改、用户身份认证、数字签名以及全面加密硬盘和可擦写等功能. TPM安全芯片首先验证当前底层固件的完整性,如正确则完成正常的系统初始化,然后由底层固件依次验证BIOS和操作系统完整性,如正确则正常运行操作系统,否则停止运行. 之后,利用TPM安全芯片内置的加密模块生成系统中的各种密钥,对应用模块进行加密和解密,向上提供安全通信接口,以保证上层应用模块的安全,工作方式如图 3所示. TPM会按照整个系统及应用软件栈的装载顺序来监视装载到计算平台上的系统软件及所有应用软件,TPM采用哈希扩展算法,以哈希值特征的形式来存储所有能够被平台装载的全部软件,来提升计算平台的可信性与安全性.

|

| 图 3 可信连接与授权动态控制架构 Fig. 3 Dynamic control architecture of trusted connection and authorization |

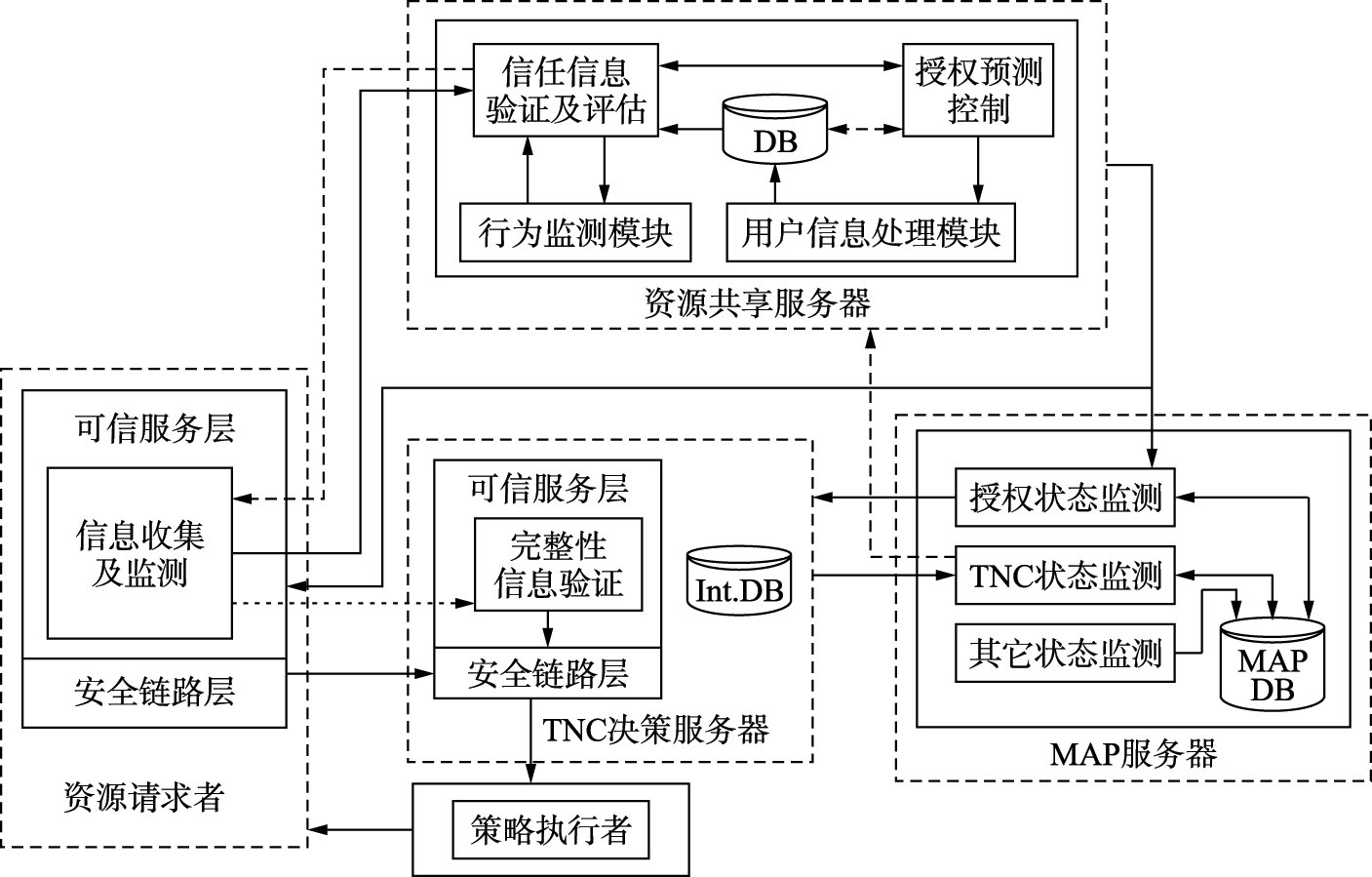

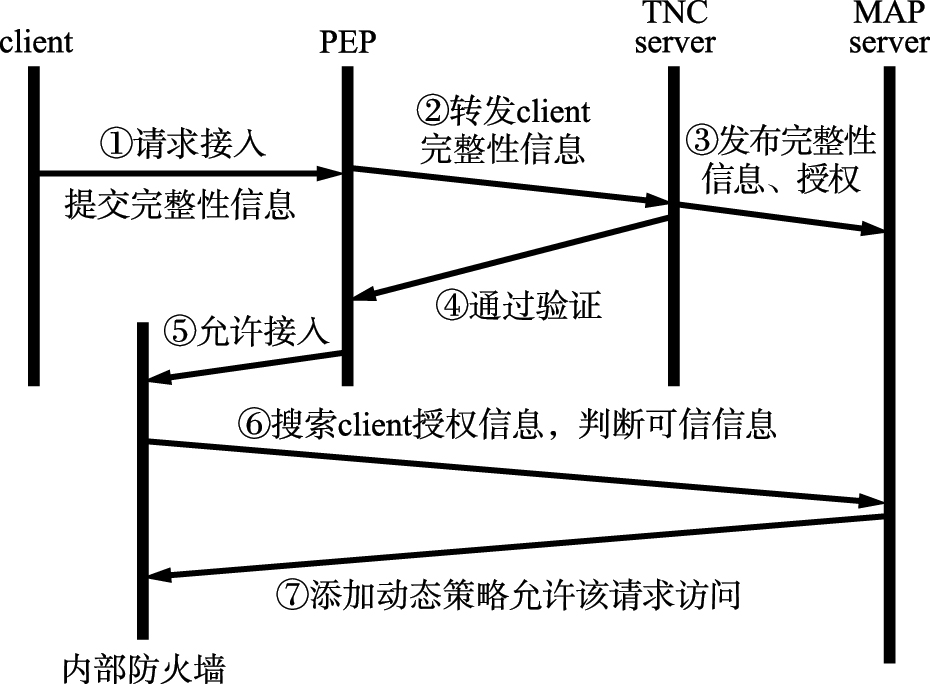

可信网络连接(trusted network connection,TNC)是利用可信计算技术实现的基于TPM的平台身份认证及平台配置完整性验证的拓展,是可信计算机制与网络接入控制机制的接合,具有开放性、安全性、指导性、系统性等特点. TNC目标是将网络安全产品和安全子系统进行有效的管理和整合,并结合可信网络的接入控制机制、网络内部的信息保护和信息加密传输机制,以提高网络的安全保护能力[11]. 可信链接与授权的动态控制架构如图 3所示,其中元数据访问点(MAP)服务器存储和提供请求者相关的状态信息,用于策略决策与执行; TNC决策服务器用于对访问节点的身份、完整性、状态等信息进行验证,并发布给MAP服务器; 资源共享服务器对资源请求者的验证信息进行验证评估,并计算信任度,再根据信任度进行授权决策,同时保存相关的信息到数据库. 结合图 3可通过搭建TNC可信连接架构来采集和记录网络组件的信息和状态,可实施对网络运行状态的实时监控,并对此实现动态的接入和授权控制.

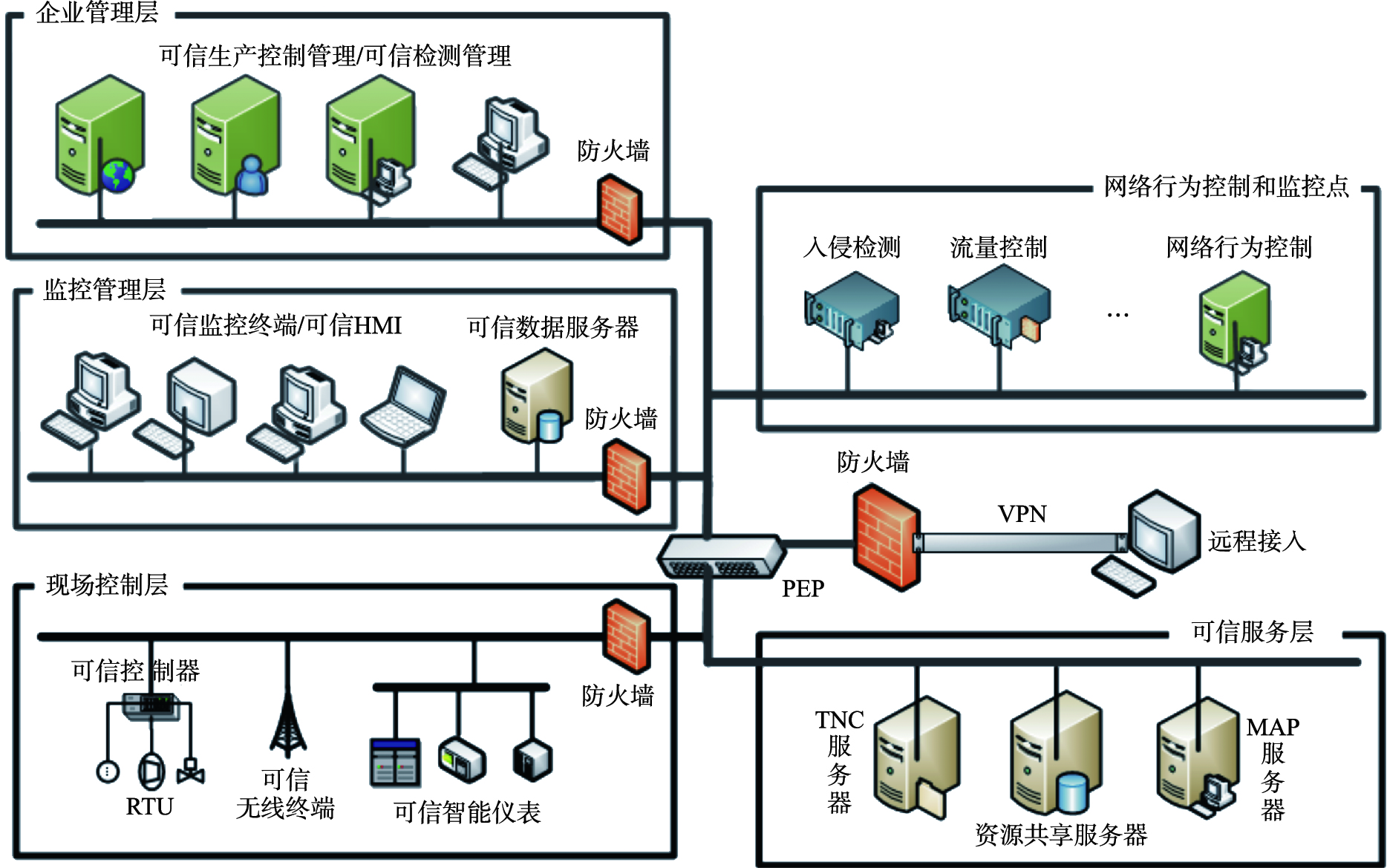

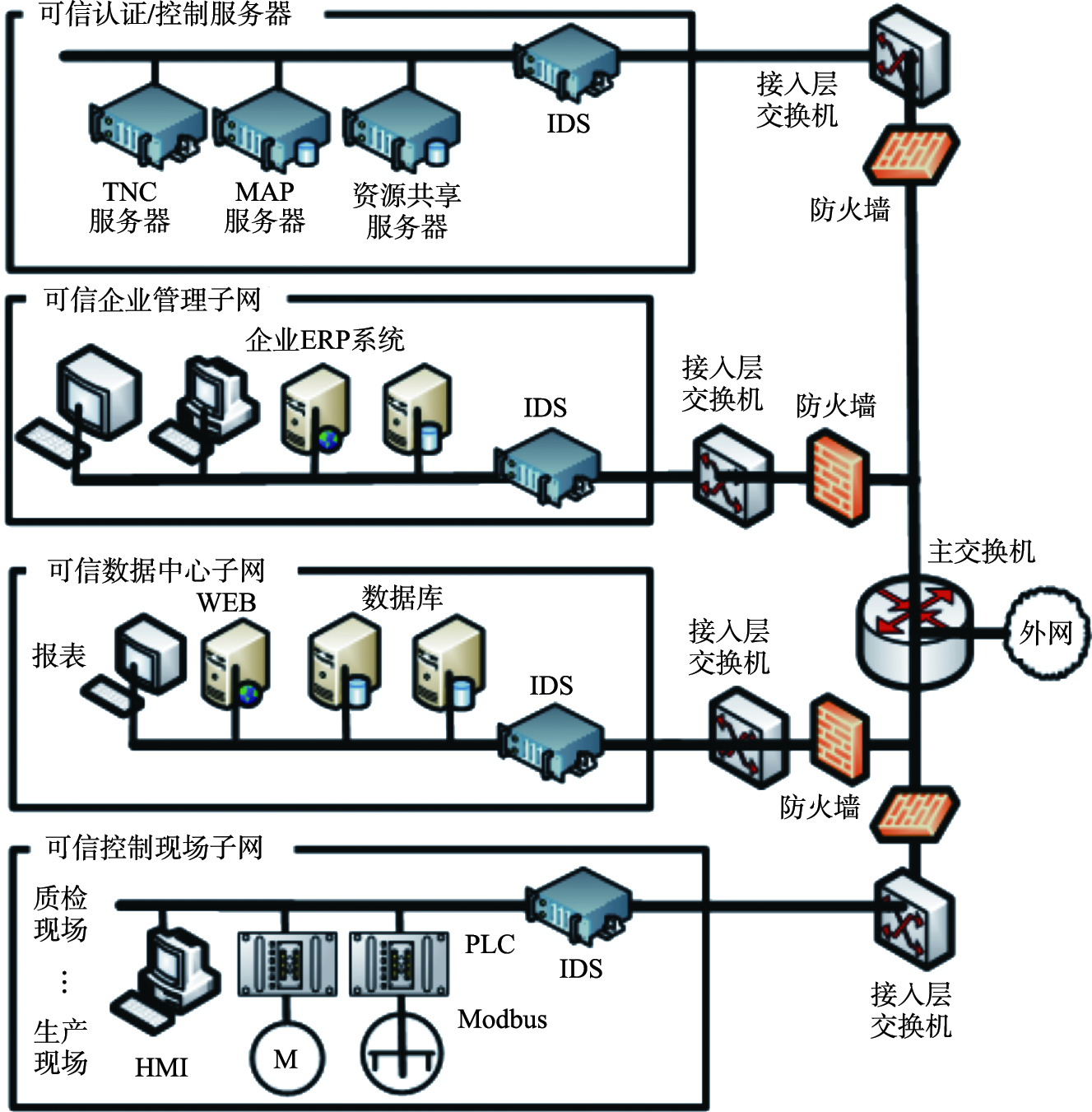

3.3 综合解决方案基于可信计算的工业控制系统关键在于纵横交错的可信链上提供安全可信的控制环境,因此构建从硬件到软件完整信任链的可信服务平台是基础. 针对工业控制系统现场接入设备层可用性、可靠性的特点,设计了基于可信连接的安全工业控制系统设计架构如图 4所示,确保了工业控制系统每个计算节点、通信节点都可信,系统资源不会被篡改、处理流程就不会被干扰破坏、系统能按既定目标正确运行. 其对于远程终端访问机制如图 5所示.

|

| 图 4 基于可信计算的安全工业控制系统 Fig. 4 Security industry control system based on trusted computing |

|

| 图 5 远程终端访问机制 Fig. 5 Remote terminal access mechanism |

(1) 用户通过TNC客户端向PEP设备(交换机)请求接入,并提交客户端的完整性状态(IP地址、MAC地址、操作系统版本、防病毒软件版本等)和用户授权信息.

(2) PEP向TNC转发客户端信息,TNC通过了用户身份和平台完整性验证,并以相应的请求角色给客户端授权,通知PEP可以接入.

(3) TNC通过IF-MAP协议[12]向MAP服务器发布客户端的完整性状态、用户授权信息.

(4) TNC服务器验证客户端完整性状态、用户授权信息.

(5) 内部防火墙检测到终端机的访问请求,由防火墙通过IF-MAP协议向MAP服务器进行搜索.

(6) 通过搜索,发现接入客户端设备当前的用户授权,来判断设备状态是否可信,如果搜索不到防火墙则拒绝连接处理.

(7) 防火墙通过添加动态策略允许该客户端请求访问.

(8) 内部网络行为控制监控点和防火墙检测到攻击之后,立即向MAP服务器报告,并通过IF-MAP协议通知PDP有安全事件发生,PDP通过判断立刻修改终端的可信状态,通知PEP对连接终端进行隔离处理,删除终端的访问授权,并将新的状态和授权信息发布到MAP服务器.

基于可信计算的工业控制系统中MAP服务器统一集中存储网络终端的各种安全状态信息、策略信息,构成网络中安全信息的交换平台. 现场设备终端、上位机、数据库服务器、防火墙、路由器等作为IF-MAP协议的客户端,客户端作为IF-MAP协议的请求端,向作为IF-MAP协议服务端的MAP服务器发起请求,而服务器端对IF-MAP客户端的各种操作请求进行响应,维护各个实体间的连接,实现各个实体间的数据交互. 网络行为控制监控点和防火墙完成向MAP实时提交端点设备的动态安全信息,并根据MAP服务器中的安全策略信息动态调整对网络访问行为的控制策略,从而改变其可信网络连接的决策,实现对内部终端的安全控制.

3.4 工程实施基于可信计算的安全工业控制系统对于应用广泛的数据采集与监视控制系统(SCADA)可做如图 6的工程实施,来构建工控安全.

|

| 图 6 解决方案在SCADA中的应用 Fig. 6 Solution application in SCADA |

可信连接的关键在于信任链从SCADA的可信控制层传递到工业控制现场、监控层以及企业管理层,并对外部接入进行可信连接动态控制,使得SCADA从整体上处在安全可用的可信环境下.

(1) 可信环境部署: 控制现场的终端PC、数据中心的服务器、可信控制服务器等作为可信连接的可信终端将可信平台模块TPM通过LPC总线与主板上的南桥芯片ICH(I/O controller hub)相连构建可信平台的可信根,并在主板BIOS中写入TPM的控制程序,使系统终端从上电启动开始对软、硬件环境的完整性进行可信度量验证,使每个终端按照既定的方式运行.

(2) 入侵检测与防火墙网络接入控制设备部署: 根据现场功能、安全等级划分子网,对子网入口安置控制防火墙,并在防火墙内部布置入侵检测. 这样的部署使得入侵检测与防火墙等监控设备更具针对性,形成了更为专用的安全域.

(3) 管理软件部署: 可信认证/控制服务器作为可信连接的服务器,在其上部署对网络内的用户、可信安全计算机、应用软件、计算机硬件接口等进行统一管理的服务器端软件平台; 控制现场的终端PC、数据中心的服务器等作为可信连接的客户端,在其上部署本机与服务器端统一管理平台相连接的客户端软件.

因此,配合管理软件,用户在计算机终端上只能安装和使用已授权的应用软件和程序,未经授权的应用软件均不能安装和运行,不合法未授权的硬件接入计算机不能运行. 自动识别和保护已授权的应用软件,未经授权的软件和程序一律拦截和阻断,对病毒、木马等非法进程自我免疫. 子网之间的访问通讯进行了严格控制与设定,比如数据服务中心子网与工业控制现场关键核心网的访问进行单向严格的控制,对发生网络攻击的区域控制在最小范围,避免病毒等的扩散.

整个系统从终端到网络设备都基于可信平台模块TPM,由于TPM提供硬件签注密钥引擎,使得私钥绝不会出现在TPM外部或暴露给其它组件、软件、程序或个人; 同时,TPM提供平台配置存储器等存储部件记录系统平台的状态来检验平台的完整性,其存储具有物理上的防攻击、防篡改和防探测的能力,可以保证TPM本身以及内部数据不被非法攻击; 另外,TPM提供内部固件和逻辑电路指令处理方式,使得TPM能够抵御针对操作系统的基于软件的攻击. 因此,基于可信计算的工控系统中的计算资源、网络资源、网络通道是安全可信的; 使用系统资源的用户身份、用户平台是可信的,用户的各种行为受到统一安全策略的控制,同时对用户行为进行了完整的审计; 系统环境中在终端、网络传输或存储的各种数据资源的完整性、私密性、可用性被严格保障,同时网络中的应用程序可以被识别、控制和审计. 整个系统始终处于运算和防护并存的主动免疫新计算模式,实现了工控环境全程可控、不被干扰.

3.5 总结基于可信计算的工业控制系统实现了内部防火墙与入侵检测系统等网络行为控制系统与可信连接服务器之间的联动,实现了多个网络安全设备的信息融合,这样提高了工业控制系统的综合防御能力,并且由于可信平台模块硬件加密、存储、控制的基础保护模式,克服了传统纯软件修堵缝补、易破解的通病,安全性得到显著提升. 另外,基于可信计算的工业控制系统使得ICS容易集成来自多个供应商的工控产品,从一个或多个产品供应商来构建需要改变和升级的ICS系统,并实现动态的覆盖、配置、部署、管理ICS的设备,不但降低运营成本,管理员也可以集中提供通讯和访问控制参数覆盖网络,而不是单独配置每个执行设备. 再者,基于可信计算的工业控制系统符合信息物理融合系统[13]的高度自动化、异构性等发展趋势,符合未来工业4.0的发展需求.

4 结语本文根据工业控制系统的信息安全特点以及现有防御措施的技术特点,提出了基于可信计算的信息安全解决方案. 但是,好的解决方案离不开严格的规范与管理,制定相应的安全标准、指南、管理要求,对于工业控制系统的信息安全显得尤为重要. 可信计算目前还处于高速发展阶段,国内外可信计算组织以及企业也在不断规范相应的技术与标准,相应的可信计算芯片也在不断完善,相信随着可信计算理论和互联网技术的不断发展,可信计算作为下一代安全防范措施也会快速地革新来适应更高要求的信息安全问题. 此外,工业控制系统作为关乎国计民生的基础设施,做好信息安全的防御的同时,研究具有自主知识产权的控制器、操作系统、软硬件设施才是从国家安全层面上保证工业控制系统信息安全的根本.

| [1] | 彭勇, 江常青, 谢丰, 等. 工业控制系统信息安全研究进展[J]. 清华大学学报:自然科学版, 2012, 52(10):1396-1408. Peng Y, Jiang C Q, Xie F, et al. Industrial control system cybersecurity research[J]. Journal of Tsinghua University:Science and Technology, 2012, 52(10):1396-1408. |

| [2] | NSFOCUS Information Technology Co., Ltd. NSFOCUS industrial control system security situation report in 2014[EB/OL]. (2014-09-18)[2015-03-27]. http://www.nsfocus.com.cn/report/NSFOCUS_ICS_Security_Report_20140918.pdf. |

| [3] | 杨建民, 杨凡. 基于Tofino防火墙技术实现工业网络隔离[J]. 计算机与网络, 2013(5):70-73. Yang J M, Yang F. Industrial control network isolation based on Tofino firewall[J]. Computer and Network, 2013(5):70-73. |

| [4] | Morris T, Vaughn R, Dandass Y, et al. A retrofit network intrusion detection system for modbus RTU and ASCII industrial control systems[C]//45th Hawaii International Conference on System Sciences. Piscataway, NJ, USA:IEEE, 2012:2338-2345. |

| [5] | 于立业, 薛向荣, 张云贵, 等. 工业控制系统信息安全解决方案[J]. 冶金自动化, 2013, 37(1):5-11. Yu L Y, Xue X R, Zhang Y G, et al. Solutions of industrial control systems security[J]. Metallurgical Industry Automation, 2013, 37(1):5-11. |

| [6] | Siemens China. Defense in depth-multiple level protection[EB/OL]. (2014-08-26)[2015-04-27]. http://www.industry.siemens.com.cn/topics/cn/zh/industrial-security/concept/Pages/defense-in-depth.aspx?IsMobile=false. |

| [7] | Ralstona P A S, Grahamb J H, Hieb J L. Cyber security risk assessment for SCADA and DCS networks[J]. ISA Transactions, 2007, 46(4):583-594. |

| [8] | Knowles W, Prince D, Hutchison D, et al. A survey of cyber security management in industrial control systems[J]. International Journal of Critical Infrastructure Protection, 2015(9):52-80. |

| [9] | Symantec. Butterfly:Corporate spies out for financial gain, symantec security response[EB/OL]. (2015-07-09). http://www.symantec.com/zh/cn/security_response/publications/whitepapers.jsp. |

| [10] | Kallath D. Trust in trusted computing-the end of security as we know it[J]. Computer Fraud & Security, 2005, 2005(12):4-7. |

| [11] | Okhravi H, Nicol D M. Application of trusted network technology to industrial control networks[J]. International Journal of Critical Infrastructure Protection, 2009, 2(3):84-94. |

| [12] | Abdelmajid L, Ghizlane O, El Said H. Contextual security with IF-MAP[J]. International Journal of Security and Its Applications, 2014, 8(5):427-438. |

| [13] | Lee J, Bagheri B, Kao H. A cyber-physical systems architecture for industry 4.0-based manufacturing systems[J]. Manufacturing Letters, 2015, 2015(3):18-23. |