1 引言

美国联邦通讯委员会(FCC)规定要求感知无线电(cognitive radio,CR)[1]只能运行于未被主要用户(primary user,PU)占用的空白信道. 为此,感知无线电需要对信道进行定期带内扫描(或感知)以避免对PU造成干扰,同时进行带间感知以寻找未被使用的信道. 为了提高感知精度,感知无线电需要进行协作式感知,多个节点参与信道感知且它们的感知结果在感知服务器处集中处理以确定信道是否被占用[2]. 协作式感知在提升感知精度的同时,也使系统暴露于可能存在的恶意用户的危险之下:

(1) 不进行任何感知操作便随机汇报感知结果,以节约时间和能量;

(2) 汇报信道忙碌,以便使信道空闲进而用于自身用途或者向网络发起拒绝服务攻击;

(3) 自私地汇报信道空闲,以便自己利用该信道;

(4) 跳过带内感知,以便节约能量和吞吐量. 近期经常发生的针对TCP协议、 移动设备和其它硬件设备的攻击表明在将来感知无线电也有可能遭受类似的攻击. 这些攻击会影响感知无线电的感知性能,导致节点对PU造成干扰,进而违反FCC的要求.

感知无线电有两种类型的感知行为:

(1) 带外感知: 主要用于确定哪些信道未被PU占用;

(2) 带内感知: 用于确定当前正被用于感知无线电通信的信道是否有PU到达.

FCC规定要求PU到达后2 s内感知无线电必须离开信道. 文[3]研究表明,10~15个非恶意节点间展开协作才可以获得良好的感知效果. 然而,如果系统中存在部分恶意用户,则这一数量要求将显著上升,进而严重影响协作式感知系统的性能. 因此,有必要检测出恶意用户,然后在汇总感知结果时将他们的读数删除. 文[4]将恶意用户检测问题称为安全型感知数据虚假(secure sensing data falsification,SSDF)问题. SSDF问题可衍生出2个子问题:

(1) 检测出带间感知时汇报错误结果的恶意用户;

(2) 检测出未严格进行带内感知的恶意用户. 本文将主要针对感知无线电网络中的恶意用户检测问题进行研究.

2 相关工作人们之前已经对恶意用户的检测问题进行了全面研究. 文[5]提出一种基于仿冒主用户攻击检测的恶意用户干扰态势的研究方案,通过检测信道是否被恶意用户仿冒主用户攻击及对实施攻击的恶意用户的能量分布的检测与推理来构建干扰态势,并将其绘制成干扰态势图,从而方便决策者快速掌握大范围的仿冒主用户攻击情况. 然而,他们的算法需要知道CR的准确位置. 此外,他们假设所有CR的路径损耗指数均相同,该假设是否成立取决于障碍的具体位置. Min等[6]提出一种检测算法ADSP(attack-tolerant distributed sensing protocol),通过以集群方式排列CR来实现安全感知. 他们假设同一集群内的节点具有较强的相关性,且仍然需要知道各对节点间的距离. Kaligineedi等[7]采用离群点检测技术,通过比较用户的汇报数据与相邻用户的汇报数据实现恶意用户检测. 类似地,还有文[8, 9, 10, 11, 12, 13, 14]中的算法均假设相邻节点的读数互相之间比较类似.

总的来说,现有工作还存在如下问题:

(1) 这些算法利用相邻节点的冗余读数来检测离群点,所以需要相邻节点感知信道. 然而,这将增加通信开销,降低吞吐量,因为需要相邻CR终止通信转而进行感知操作.

(2) 由于实践中存在障碍物和多径,认为近邻节点的读数类似或者服从某一相关性模型的假设并不非常准确,即使CR的确切位置已知,仍然会导致较高的虚警和漏警. 例如,在图 1中虽然2个群组中的节点互为邻居,但是群组1中的节点只能感知到PU1,而群组2中的节点只能感知到PU2. 虚线表示PU1和PU2的范围,在该范围内可被CR检测. 因为群组2中节点的读数与大部分相邻节点的读数不相吻合,所以这些算法倾向于将群组2中的节点认定为恶意节点. 这将导致感知无线电网络(cognitive radio network,CRN)无法感知PU2,从而对其通信过程造成干扰.

|

| 图 1 感知无线电网络 Fig. 1 Cognitive radio network |

(3) 因为系统对PU的实际状态是未知的,所以增加了当前算法检测恶意用户的难度. 因此,如果系统中存在多个恶意CR,则他们有可能在被检测出来之前就设法使感知服务器信道占用情况做出错误决策. 这将导致CR对PU的数据传输造成干扰,或者错误地认为信道被占用进而降低吞吐量.

(4) 如果信道上的PU没有处于活跃状态,则无法利用当前算法检测出未进行带内感知的节点. 为了解决以上问题,本文提出一种改进的恶意用户检测算法,并通过实验验证该算法的有效性.

3 系统模型假设有一个基于基础设施的感知无线电网络(cognitive radio network,CRN),该网络中多个节点(或称次要用户,SU)可与一个SU基站SBS(SU base station)相连,且SU用户的位置未知. SBS通过发送可在其它控制信息中捎带确认(piggyback)的控制信息或其他数据信息,为协作式感知提供支持. 假设从SBS至SU以及从SU至SBS的所有控制信息均经过加密,且只有预定接收者可以解密. 由于SBS往往由专家架设,所以假设SBS无性能损失. 另外假设SU可模仿PU传输[15],且恶意用户无法区分是相邻SU还是真实的PU在传输数据. 任意2个平稳CR间的路径损耗在时域上模拟为一个均值为0、 方差为σ2的高斯分布[16].

如果整个网络内的某一信道上无发射机,则在感应到该信道后SU检测到的接收功率水平称为本底噪声水平. 为了方便阐述,假设所有SU的本底噪声水平分布具有相同的均值(ψ)和方差(σ2),且这些信息对SBS均已知. 如果nj在以其最高功率水平传输时,ni的功率水平超过ni本底噪声水平95%的上层置信区间(ψ+),则ni是nj的相邻节点. N(ni)表示ni的相邻节点集合. 对已知的SBS,G表示顶点为SU、 边为相邻关系的有向图. 表 1给出了相关符号的含义.

| 标记 | 含义 |

| ni | 节点(或SU)i |

| ck | 信道k |

| ρi | ni的信誉值 |

| 所有节点的平均值ρ | |

| ψ | SU的本底噪声(dB) |

| ψ+ | SU本底噪声的95%上层置信区间(dB) |

| ω | 信誉度阈值,低于该阈值的所有SU将被认为是恶意节点 |

| Ti | ni的发射功率观察值 |

| Tie | SBS期望的ni发射功率值 |

| Rj | nj接收到的功率观察值 |

| Rje | SBS期望的nj接收功率值 |

| Pij | 从ni至nj的路径损耗观察值 |

| Pije | SBS期望的从ni至nj的路径损耗 |

SBS为每个节点ni维护一个信誉值ρi. 一旦SU的信誉值降到某一个阈值(ω)以下,则SBS将其从协作式感知过程中删除或者降低其吞吐量来对该SU施加处罚. 当SBS想要确定一个信道的占用情况时,它向与其相关的部分SU发送感知请求. 感知完信道之后,SU将测量到的功率水平发送给SBS,SBS将对接收到的节点进行汇总以最终确定信道的占用情况.

4 恶意用户检测算法MUDA 4.1 总体思路在MUDA中,SBS通过对SU进行感知测试来实现恶意SU用户检测. 利用感知(或扫描)测试的汇报数据,SBS还可保存每对相邻节点间的路径损耗. 当节点nj将被测试时,SBS使其邻居ni以指定功率发送PUE(primary user emulation)信号,同时要求nj感知该信道. 因为PUE信号无法与真实的PU传输区分开,所以恶意节点很可能在部分感知测试中汇报错误的感知结果. 假设nj在被ni测试时汇报错误的感知结果,则利用nj的汇报数据计算出来的从ni至nj的路径损耗将与SBS基站利用先前汇报数据获得的路径损耗不吻合. 然而,如果nj不是恶意用户,则利用该汇报数据及将来所有汇报数据计算出来的从ni至nj的路径损耗将服从均值基本与SBS相同且方差为σ2的高斯分布. 因此,SBS利用感知测试时获得的接收信号强度数据可以实现恶意SU检测.

4.2 吞吐量优化为了对吞吐量损失进行优化,我们希望SU在执行感知操作时开销较少. 在MUDA中,SBS以固定间隔计算出一组待测SU(比如说A)及一个测试调度方案S. 调度方案S为一个数组集合(ni,nj,Tj,t),表示nj以功率Tj发射信号以便在时隙t对ni进行测试. 如果有一个节点(比如ni)在S中的某一时隙接受测试,且ni只有一个相邻节点在同一时隙发射信号,则称调度方案S无差错. 多个节点可在一个时隙内同时发射信号. 然而,对集合A中的所有节点进行测试可能需要多个时隙. 当测试正在信道ck上进行时,系统中的其他节点便无法利用ck进行数据传输,所以为了使吞吐量损失最少,我们可以使S的长度最小. 最小长度测试调度方案的计算问题可表示为

一种直观方法就是以较高的发射功率在一个时隙中对SBS的所有节点进行测试,以便覆盖所有SU. 然而,该方法有如下问题:

(1) 部分SU只有当接收到的来自PU的信号强度较低时才会产生恶意操作. 然而,如果SBS发射功率较高,则距离SBS较近的SU的接收功率水平将会始终较高,导致SBS难以对这些SU用户进行测试;

(2) 如果SBS参与测试,则没有SU可以在该时隙内向SBS发送数据,导致整个系统的吞吐量较低;

(3) 恶意用户可以轻易地将SBS发射信号与真实PU的发射信号区分开来,因为SBS的发射功率与其真实数据发射功率基本相同.

4.3 节点初始化为了实现恶意SU的检测,SBS需要保存每对相邻节点间的路径损耗. 本文假设一对节点间的路径损耗与频率的对数呈近似线性关系,利用如下等式及aij和bij的值,可以求得任意频率f条件下从ni至nj的路径损耗期望值:

经证明,aij和bij的值取决于环境[17],MUDA在运行过程中计算它们的值. 为了利用上述等式,SBS需要在节点初始化阶段计算aij和bij的初始值. 设Y表示任意时刻无法获得相邻节点信息的节点集合. 当网络进行初始化时,Y将包含所有SU,否则Y将包含近期加入的节点. 为了获得某一节点(比如Y中的ni)的相邻节点信息,SBS将要求ni以其最高发射功率在两个时隙内发射2个不同频率的信号,而网络内的其他SU静默侦听. SBS利用正在侦听的其他SU(比如nj)的读数可以计算出2种不同频率下从ni至nj的路径损耗,进而为近期读数分配较高权重并结合“加权最小二乘法”求出式(4)中的aij和bij.

4.4 详细描述SBS周期性地调用MUDA以便检测出以后将会成为恶意节点的SU. SBS首先选择一个空闲信道cj进行测试. 通过要求当前未被识别为恶意用户的SU扫描信道然后汇总结果即可确定选择哪个空闲信道. MUDA然后运行于多个时隙上,每个时隙期间选择部分节点. 因为SBS对ρi较高或较低的SU的行为非常信任,所以SBS只对信誉值在某一范围内的节点(比如集合A)进行测试(第4行). 在调度计算算法的帮助下(算法3),计算出最小长度测试调度方案(第5行). 然后,SBS开启测试调度方案,于是在每个时隙t,集合Bt中的SU以S中指定的功率水平发射PUE信号,而集合At中的SU进行感知操作. 每个时隙后,SBS利用发射器测试算法(算法2)计算出Bt中每个节点(比如ni)以指定(或预期)发射功率(Tei)发射信号的概率pi. 对Bt中的每个节点ni,如果pi低于阈值β,则认为信号发射为恶意发射. 算法的详细描述如下所示.

| 算法1: MUDA |

|

1输入: 所有SU的ρi,邻域图G 2输出: 所有SU更新过的ρi 3选择一个空闲信道cj; f←cj的中央频率 4A←{ni: τl≤ρi≤τh}//测试调度,τl和τh表示ni的信誉值的上下限 5S←compute schedule(G,A,所有SU的ρi) 6for each调度S中的时隙t do 7St←时隙t中的测试集合 8At←时隙t将被测试的节点 9Bt←时隙t的测试节点集合 10要求Bt中的节点以St中指定的功率水平发射信号 11要求At中的节点汇报它们的感知数据 |

|

12for each ni∈Bt do 13Tie←ni的发射功率水平期望值(与St中指定值相同) 14pi←test transmitter(ρi,G,…) 15if pi<β then 16continue 17for each nj: nj∈At∩N(ni) do 18Rj←nj汇报的接收功率水平//从ni至nj的路径损耗观察值 19Pij←Tie-Rj//从ni至nj的路径损耗期望值 20Pije←aijln f+bij 21δij←Pij-Pije//由于热噪声才导致二者差异的概率 22p←e-δ2ij |

| 2σ2 23if pij≤ψj+ and Pije≤ψj+ then 24ρj←αρj+(1-α)(1.0) 25else 26ρj←αρj+(1-α)p 27将pij添加到测量数据集合中 28利用加权线性最小二乘法更新aij和bij 29for每个节点ni∈V\A do//趋向的指数衰减 30ρi←γρi+(1-γ) |

计算信号传输为非恶意传输的概率: 为了计算ni以指定(或预期)功率水平(Tie)发射信号的概率,算法2采用由ni的相邻节点参与的投票策略(算法2第3~8行),这些相邻节点的信誉值较高,且SBS希望接收到的信号强度(Rje)超过ψ+. SBS利用这些SU中每个用户发来的接收信号强度汇报数据来确定nj观察到的ni的发射功率(表示为Lj)(第9行). 最后,SBS通过求取SU发射信号观察值的加权平均来计算ni的发射功率观察值(第10行). 由于热噪声的存在或者由于ni的信号传输为恶意传输,发射功率观察值可能与Tei不同. 发射器测试算法然后利用高斯分布来计算该差值由热噪声所导致的概率pi(第11行),pi也表示该次传输不是恶意传输的概率,最后将pi的值返回给MUDA.

| 算法2: 发射器测试算法 |

|

1输入: ρi,G,… 2输出: ni的信号传输不是恶意传输的概率pi 3Vi←//选举SU构成的集合 4for每个nj: nj∈At∩N(ni)∧ρj≥ do 5Pije←aijln f+bij//该次传输的路径损耗期望值 6Rej←Tie-Pije//nj处的接收信号强度期望值 7if Rej>ψ+ then 8Vi←Vi∪{nj}//nj观察到的ni发射功率水平 9Lj←Rj+Peij//ni的发射功率观察值 10Ti←∑nj∈ViρjLj 11δi←Tie-Ti; pi←ei-δ22σ2 12返回pi |

测试调度方案的计算: 将已知被测试的节点组成集合A,测试调度方案S必须满足如下要求:

(1) S必须无差错,且A中的每个节点在S中至少被测试一次;

(2) 为了降低恶意传输的次数,在选择测试节点时信誉度较高的节点应该被赋予较高优先级;

(3) 为了检测出只当真实接收的功率水平与本底噪声比较接近时才汇报错误节点的恶意节点,防止恶意SU对PUE信号和真实的PU信号进行区分,应该在不同的接收功率水平上对SU进行测试;

(4) S的长度应该较小(见4.2节).

上述最小长度调度方案计算问题可看成是最小支配集问题和边着色问题的综合体,该问题是NP难题[18, 19]. 一般而言,在下面2种情况下ni被选择为测试节点的概率较高:

(1) ni的信誉度高于nj;

(2) ni能够测试的节点数量多于nj.

具体来说,当选择ni进行测试时,它给S带来的效益等于其信誉度和它能够测试的节点数量之积.

算法3根据它们带来的效益,在每个时隙中贪婪地安排尽可能多的传输来计算调度方案S. 一个节点只有它在传输信号时没有与同一时隙内的当前传输发生干扰,才会将该节点添加为测试节点,以保证S无差错. 此外,为了降低恶意传输的数量,只有信誉度较高的SU才会被添加(第5行). 最后,当再增加传输数量便会对先前时隙的传输造成干扰时,需要提升时隙数(第12、 13行).

| 算法3: 调度计算算法 |

|

1输入: G,A,所有SU的ρi 2输出: 测试调度S 3t←1,S← 4while A≠ do 5wmax←0,Ymax←,B←{nj: ρj≥} 6for每个nj∈Bt: nj以其最大功率传输信号时不会对时隙t期间的当前传输造成干扰do 7Tj←一个随机且可行的功率水平 8Yj←{nk: nk∈A∩N(nj)} 9wj←ρj×Yj 10if wj>wmax then 11Ymax←Yj,wmax←wj,nmax←nj,Tmax←Tj 12if Ymax= then 13t++ 14else 15A←A/Ymax 16for每个ni∈Ymax do 17S←S∪(ni,nmax,Tmax,t) 18返回S |

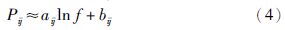

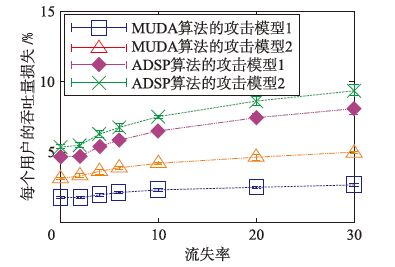

将本文算法与目前最为典型的攻击容忍分布式感知协议(ADSP)[6]进行性能比较,主要比较了如下参数:

(1) 传输次数: 该参数统计了MUDA在15 min内进行的测试次数;

(2) 每个用户的吞吐量损失: SU和SBS用于感知、 传输或接收感知数据及PU到达带内信道时寻找空闲信道以便进行切换的信道搜索时间;

(3) 扫描精度: 信道状态被准确确定的次数比例(PU占用及未被占用). 仿真设置为: 在100 m×100 m区域上部署了不同数量的SU,且SBS的覆盖范围高达100 km. 表 2给出了仿真时的默认参数值. 每种仿真重复100次,绘出95%置信区间的均值. 为了避免在不必要的情况下测试SU,只有当集合A的尺寸至少达到与SBS相关的SU总数量的20%之后,SBS才会通过MUDA启动测试调度. 利用文[20]中的数据来模拟SU的运动模式. 在网络中部署障碍物,且模拟由于障碍物导致的慢衰减现象. 为了考虑由于热噪声导致的快速衰减,对所有路径引入均值为0、 方差为1 dB的高斯噪声. 假设基于能量检测的感知过程需要时间10 ms,其中每次感知需要1 ms,每个SU取10次读数的均值来增加时间分集. 每次仿真运行持续15 min.

| 参数 | 数值 |

| 区域尺寸 | 100 m×100 m |

| SU数量 | 400 |

| 恶意SU数量 | 80 |

| SU的范围 | 100 km |

| PU数量 | 40 |

| α,β | 0.9 |

| 信道数量 | 50 |

仿真2种攻击模型:

(1) 攻击模型1: 恶意节点感知信道,但是并不向SBS汇报准确的功率水平,而是以相同概率多汇报20%的功率水平、 少汇报20%的功率水平及汇报准确的功率水平;

(2) 攻击模型2: 多个相距较近的恶意SU互相勾结,以便提高某个恶意节点的信誉值. 在所有攻击模型中,恶意SU在仿真前2 min内的恶意行为发生时间随机,然后恶意行为和正常行为交替进行,每种行为持续3 min.

(1) SU数量变化时: 在这组仿真中保持恶意SU的比例为20%但增加SU的密度. 当SU密度增加时,被测试的SU数量也将增加,导致总体传输量增加(图 2(a)). 然而,密度增加后,单个SU也可同时测试更多个相邻节点. 因此,MUDA中的传输测试的次数在开始时有所上升,但在后面保持不变. 在每个用户的吞吐量损失方面,两种算法每个SU的吞吐量损失均随着SU数量的上升而下降(图 2(b)). 对这两种算法来说,增加SU的数量有益于提高恶意用户的检测精度. 所以,2种算法的感知精度均有所上升,SU用于等待和寻找空闲信道的时间缩短. 对于MUDA,图 2(a)中传输次数的下降可进一步降低吞吐量损失. 平均而言,ADSP算法每个用户的吞吐量损失至少是MUDA的两倍. 因为SU数量增多可提高区域覆盖度,所以两种算法的精度随着密度的上升而上升,如图 2(c)所示. 然而,由于系统中存在障碍物且真实数据未知,所以ADSP的感知精度仍然低于MUDA.

|

| 图 2 不同SU数量下的MUDA与ADSP的性能比较 Fig. 2 Performance comparison of MUDA and ADSP under different SU numbers |

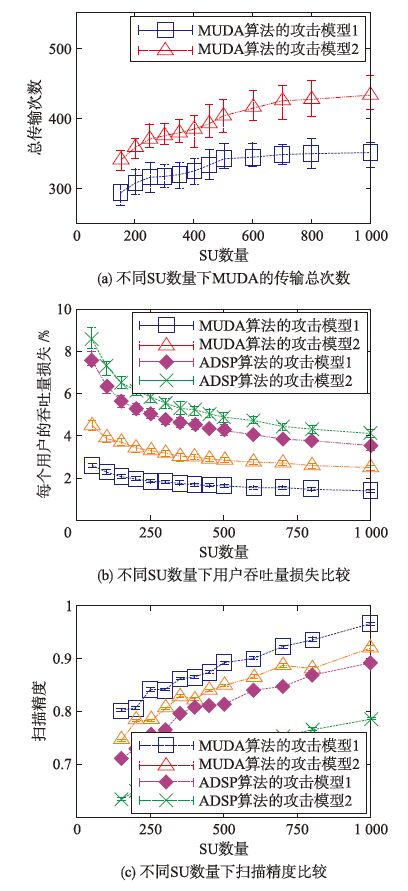

(2) 流失率: 在无线系统中,由于SU进入或离开SBS的传输范围,SU的网卡进入睡眠状态以节约能量,或者用户关闭他们的设备,所以SU会频繁地到达或离开系统. 图 3给出了客户流失率不同时两种算法的性能. 流失率为10表示平均来说,当窗口长度为15 s时,10个用户加入网络且10个用户离开网络. 网络的SU平均数量为400个. 因为MUDA中真实数据已知,所以它可以更快地确定新到达的节点是否是恶意节点. 另一方面,ADSP需要多轮才能确定一个节点的精度. 因此与MUDA相比,流失率较高时,ADSP算法的吞吐量损失也较高.

|

| 图 3 流失率增加时每个用户的吞吐量损失变化情况 Fig. 3 The throughput loss of each use when loss rate increases |

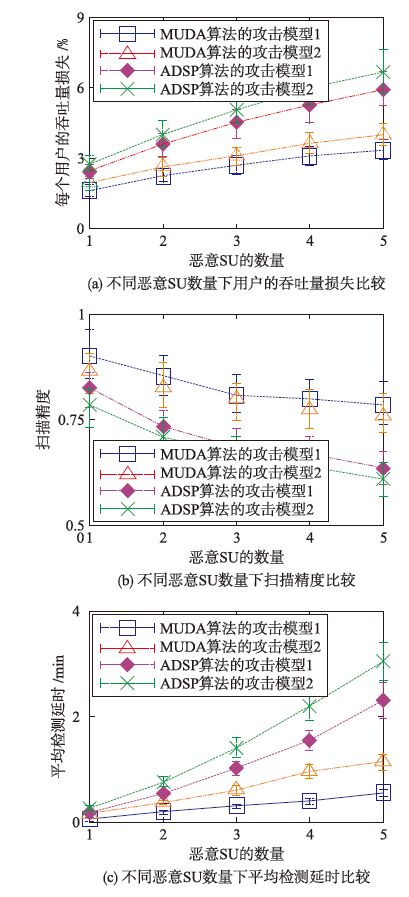

为了评估真实网络条件下MUDA的性能并将MUDA与ADSP做比较,我们在9台笔记本上部署了MUDA和ADSP算法,且这9台笔记本作为SU和SBS. 这些笔记本基于802.11 a/b协议,在2.4 GHz和5 GHz ISM频带上共运行5个信道. 网络中还部署了3个PU. SU部署为2个集群,如图 4所示,链路表示相邻关系. 中央位置的SBS位于所有SU的传输范围内,因此SBS可与所有SU通信,反之亦然. 存在的两面墙影响了部分相邻SU间的相关性. 恶意SU数量为1~5个,算法每次迭代时恶意SU集合随机变化. 评估3方面的参数:

(1) 每个用户的吞吐量损失;

(2) 感知精度;

(3) 恶意SU检测所需平均时间. 为此,我们设置阈值w为0.7,如果SU的信誉值低于该阈值,则认为SU为恶意用户.

|

| 图 4 真实网络环境的拓扑结构 Fig. 4 Topological structure of real network environment |

依据图 4部署的真实网络环境,图 5给出了恶意SU数量变化时MUDA与ADSP的性能比较结果. 如图 5(a)所示,当恶意用户数量上升时,MUDA在保持较高的检测精度的同时,相比于ADSP而言,MUDA的吞吐量损失平均降低了约65%. 当恶意用户数量上升时,2种算法的检测精度均有下降,如图 5(b)所示. 恶意用户越多,2种算法检测出这些用户的难度越大,这也增加了2种算法的平均检测延时,如图 5(c)所示. 总的来说,无论恶意用户数量如何变化,在2种攻击模型下,本文算法的综合性能始终要优于ADSP算法.

|

| 图 5 恶意SU数量变化时MUDA与ADSP的性能比较 Fig. 5 Performance comparison of MUDA and ADSP in the number of malicious SU |

协作式感知可用于提升感知精度. 然而,由于存在部分恶意SU不进行感知操作或者汇报错误的感知结果,导致协作式感知存在误差. 本文给出了一种新的基于主动传输的恶意SU检测算法MUDA. 该算法是首个可以实现恶意SU主动检测的算法,因此可防止CRN做出错误的感知决策. 这既可以缓解对PU造成的干扰,也可以提高感知精度. MUDA也是首个可以检测出未进行带内感知的恶意SU用户的算法. 最后的仿真结果表明,MUDA与当前算法相比,在提高精度的同时将感知操作导致的吞吐量损失降低了65%.

| [1] | 申滨, 王舒, 黄琼, 等. 基于Gerschgorin圆盘理论的认知无线电宽带频谱感知[J]. 通信学报, 2014, 35(4): 1-10. Shen B, Wang S, Huang Q, et al. Gerschgorin disk theorem based spectrum sensing for wideband cognitive radio[J]. Journal on Communications, 2014, 35(4): 1-10. |

| [2] | Bedeer E, Dobre O, Ahmed M H, et al. A multiobjective optimization approach for optimal link adaptation of OFDM-based cognitive radio systems with imperfect spectrum sensing[J]. IEEE Transactions on Wireless Communications, 2014, 13(4): 2339-2351. |

| [3] | Mishra S M, Sahai A, Brodersen R W. Cooperative sensing among cognitive radios[C]//IEEE International Conference on Communications. Piscataway, NJ, USA: IEEE, 2006: 1658-1663. |

| [4] | Min A W, Kim K H, Shin K G. Robust cooperative sensing via state estimation in cognitive radio networks[C]//2011 IEEE Symposium on New Frontiers in Dynamic Spectrum Access Networks. Piscataway, NJ, USA: IEEE, 2011: 185-196. |

| [5] | 李方伟, 冯德俊, 朱江. 一种基于PUE恶意干扰的认知无线电态势感知方案[J]. 电信科学, 2013, 29(12): 21-27. Li F W, Feng D J, Zhu J. Situation awareness scheme based on PUE detecting for cognitive radio[J]. Telecommunications Science, 2013, 29(12): 21-27. |

| [6] | Min A W, Shin K G, Hu X. Secure cooperative sensing in IEEE 802.22 WRANs using shadow fading correlation[J]. IEEE Transactions on Mobile Computing, 2011, 10(10): 1434-1447. |

| [7] | Kaligineedi P, Khabbazian M, Bhargava V K. Malicious user detection in a cognitive radio cooperative sensing system[J]. IEEE Transactions on Wireless Communications, 2010, 9(8): 2488-2497. |

| [8] | Fatemieh O, Chandra R, Gunter C A. Secure collaborative sensing for crowd sourcing spectrum data in white space networks[C]//2010 IEEE Symposium on New Frontiers in Dynamic Spectrum. Piscataway, NJ, USA: IEEE, 2010: 1-12. |

| [9] | Li H S, Han Z. Catch me if you can: An abnormality detection approach for collaborative spectrum sensing in cognitive radio networks[J]. IEEE Transactions on Wireless Communications, 2010, 9(11): 3554-3565. |

| [10] | Li H, Cheng X, Li K, et al. Robust collaborative spectrum sensing schemes for cognitive radio networks[J]. IEEE Transactions on Parallel and Distributed Systems, 2014, 25(8): 2190-2200. |

| [11] | Li F W, Liu F, Zhu J, et al. Reputation-based secure spectrum situation fusion in distributed cognitive radio networks[J]. The Journal of China Universities of Posts and Telecommunications, 2015, 22(3): 110-117. |

| [12] | Cai Y, Mo Y, Ota K, et al. Optimal data fusion of collaborative spectrum sensing under attack in cognitive radio networks[J]. IEEE Network, 2014, 28(1): 17-23. |

| [13] | Mousavifar S A, Leung C. Energy efficient collaborative spectrum sensing based on trust management in cognitive radio networks[J]. IEEE Transactions on Wireless Communications, 2015, 14(4): 1927-1939. |

| [14] | Liu X, Evans B G, Moessner K. Energy-efficient sensor scheduling algorithm in cognitive radio networks employing heterogeneous sensors[J]. IEEE Transactions on Vehicular Technology, 2015, 64(3): 1243-1249. |

| [15] | Liu S, Greenstein L J, Trappe W, et al. Detecting anomalous spectrum usage in dynamic spectrum access networks[J]. Ad Hoc Networks, 2012, 10(5): 831-844. |

| [16] | Min A W, Shin K G. An optimal sensing framework based on spatial rss-profile in cognitive radio networks[C]//6th Annual IEEE Communications Society Conference on Sensor, Mesh and Ad Hoc Communications and Networks. Piscataway, NJ, USA: IEEE, 2009: 1-9. |

| [17] | Hata M. Empirical formula for propagation loss in land mobile radio services[J]. IEEE Transactions on Vehicular Technology, 2008, 29(3): 317-325. |

| [18] | Chen R, Park J M, Reed J H. Defense against primary user emulation attacks in cognitive radio networks[J]. IEEE Journal on Selected Areas in Communications, 2008, 26(1): 25-37. |

| [19] | Chin W L, Le T N, Tseng C L, et al. Cooperative detection of primary user emulation attacks based on channel-tap power in mobile cognitive radio networks[J]. International Journal of Ad Hoc and Ubiquitous Computing, 2014, 15(4): 263-274. |

| [20] | Yeo J W, Kotz D, Henderson T. Crawdad: A community resource for archiving wireless data at dartmouth[J]. IEAcm Sigcomm Computer Communication Review, 2006, 36(2): 21-22. |