2. 安徽师范大学, 安徽 芜湖 241002

2. Anhui Normal University, Wuhu 241002, China

1 引言

无线射频识别技术(Radio Frequency IDentification,RFID)是一种非接触式自动识别技术,利用无线广播信号对目标物体识别、 追踪和定位,在零售业、 智能交通、 物流管理等领域有着广泛的应用.在实际应用中处于生命期内的RFID标签所有权会不断转移.例如,某商品初始被厂商嵌入RFID标签,出厂后出售给批发商,接着卖给零售商,最终被消费者购买.此后,消费者可能还会出售或者赠予其他用户,RFID标签所有权在各环节不断转移.RFID标签所有权转移是指原所有者把标签上的信息转交给新所有者,新所有者在接收后能实现对标签所有权控制.其实质是一旦RFID标签所有权发生转移,原所有者则不再拥有标签控制权,不能获取新所有者标签信息; 而新所有者不能通过标签获取原所有者信息,保证标签所有权完全转移[1].

RFID系统一般由标签、 阅读器和后台数据库组成,通信模型中,阅读器和标签间的无线广播传输使通信存在安全隐患[2-3],如何解决电子标签的安全隐私问题是RFID研究中的一个热点[4-5].RFID标签所有权转移过程中有多个阅读器与同一标签通信,保证无线通信中标签隐私安全前提下还应要求原所有者与新所有者均不能通过标签获取对方信息,安全与隐私问题更为重要[6].因此,设计安全的RFID标签所有权完全转移协议具有重要的现实意义.

2 相关工作近年来,RFID标签所有权转移问题引起研究者广泛重视.2005年Molnar等基于RFID系统框架解决了标签所有权转移问题[7-8].方案核心思想是利用密钥树的假名协议保证用户信息安全,通过第三方可信中心为原所有者与新所有者授权标签假名完成所有权转移.由于其本质是限时授权,因此RFID标签所有权未能完全转移.此外,协议引入第三方可信中心,实际应用有一定限制.

2006年,Osaka等分析RFID系统安全需求后基于哈希函数与对称密码算法提出一种安全高效的RFID所有权转移协议[9].该协议分为标签信息写入、 认证和所有权转移三个阶段,通过更新密钥保证新所有者与原所有者隐私安全.由于所有权转移阶段中新所有者未对原所有者发送的信息进行验证,导致密钥更新不同步,所有权不能完全转移,同时易受拒绝服务和主动攻击类型中的中间人攻击.

2008年,Song提出一种不需第三方参与的RFID所有权转移协议[10].该协议包括所有权转移、 密钥更新和授权恢复三个子协议,要求新所有者服务器获取所有权后及时更新标签密钥保证隐私安全,同时协议具有授权恢复功能,实际应用价值高.然而所有者之间通信过程中均为验证对方身份,攻击者易通过重放信息获取标签所有权.

2011年,Chen等提出一种基于EPC C1G2标准RFID标签所有权转移协议[11].该协议包括注册、 所有权转移询问、 相互认证和所有权转移四个阶段,利用数字签名保证转移双方身份不可抵赖性,但未分析重放攻击可能性.协议相互认证阶段未考虑恶劣环境下标签信息无法发送给阅读器导致密钥更新不同步,标签所有权不能完全转移.2013年,Chen等又提出了一种基于EPC C1G2标准的安全所有权转移协议[12],涉及PRNG(pseudo-random number generator)和CRC(cyclic redundancy check)运算,但该协议易受拒绝服务攻击和被动攻击中监听信道攻击.此外,未考虑原所有者冒充新所有者情况,标签所有权不能很好转移.

2014年,Gaith等基于RFID闭环系统提出一种新的标签所有权转移协议[13].该协议基于时间戳和共享密钥利用哈希函数保证隐私安全,可以保证前向安全,能抵御重放攻击和拒绝服务攻击.但要求标签和阅读器集成时间精准同步模块,实现难度大,密钥更新异步导致标签所有权不能完全转移.此后,Niu等提出一种超轻量级RFID所有权可转移相互认证协议[14].该协议所有权转移阶段,协议通过可信第三方(TTP)保证新所有者与标签密钥同步.由于未考虑可信第三方对新所有者身份验证,原所有者易通过恶意手段再次获取标签所有权.

2015年,Gan等提出一种新型RFID标签所有权转移协议[15].标签接收信息后均对发送方身份进行验证,确保非法用户无法实施欺骗攻击.但由于新所有者是基于原所有者密钥数据解密获取所有权转移后的新密钥,因此原所有者可监听信道截获标签数据解密得到新密钥,标签所有权不能很好转移.

因此,目前RFID所有权转移协议大都存在标签所有权不能完全转移和系统安全性问题,少数协议实现了标签所有权转移,但均假定在理想环境下,实际应用价值低.

3 本文协议 3.1 主要思想本文针对现有RFID所有权转移协议中标签所有权不能完全转移及系统安全性问题,提出一种RFID标签所有权完全转移协议.该协议主要思想是通过引入原所有者与新所有者交易关系及身份比对保证标签所有权转移给合法身份的新所有者,利用密钥二次同步更新确保所有权完全转移,考虑到RFID系统无线通信,本文协议采用双向认证确保标签与阅读器通信安全.

协议初始,制造商预处理将EKt(ID)写入标签,CO、 NO和T共享哈希函数; CO和T共享标签对称密钥Kt及伪随机数生成器PRNG,同时拥有NO公钥PK-NO; NO拥有CO公钥PK-CO.此外,CO在协议执行前能够确定与NO交易关系s; CO和NO能确定本次交易标签,即明确标签身份EKt(ID),这符合实际要求.表 1给出了本文有关记号定义.

| 记号 | 定义 |

| CO | 原所有者(current owner) |

| NO | 新所有者(new owner) |

| T | 进行所有权转移的标签 |

| ID | 标签唯一身份标识符 |

| IDCO | CO唯一身份标识符 |

| IDNO | NO唯一身份标识符 |

| s | CO与NO间交易关系 |

| Kt | 标签对称密钥 |

| PK-CO,SK-CO | CO的公钥PK-CO和私钥SK-CO |

| PK-CO,SK-CO | NO的公钥PK-CO和私钥SK-CO |

| h() | 单向哈希函数,h∶{0,1}*→{0,1}l |

| PRNG() | 伪随机数生成器 |

| ξa(b) | 私钥a对信息b的签名 |

| Ek1(m) | 公钥k1对信息m加密 |

| Dk2(m) | 私钥k2对信息m解密 |

| ⊕ | 异或运算 |

| $\triangleq $ | 是否等于 |

本文协议由3个阶段构成,分别为认证阶段、所有权转移询问阶段和所有权完全转移阶段,具体执行过程如下.

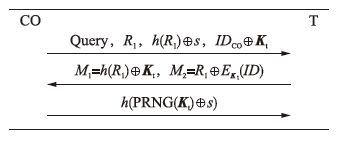

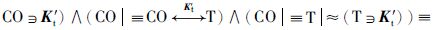

3.2.1 认证阶段原所有者在所有权转移前拥有标签控制权,对标签身份合法性进行认证,如图 1所示.具体认证过程如下:

|

| 图 1 认证阶段 Figure 1 Authentication process |

步骤1 CO生成随机数R1,计算并向T发送Query请求、 R1、 h(R1)⊕s和IDCO⊕Kt.

步骤2 T获取交易关系s,向CO发送响应数据M1和M2,同时首次更新密钥.

(a) T利用接收到R1基于共享哈希函数计算u1=h(R1),获取并存储s=u1⊕h(R1)⊕s,同时利用标签密钥Kt获取并存储IDCO=IDCO⊕Kt⊕Kt.

(b) 计算M1=h(R1)⊕Kt,M2=R1⊕EKt(ID).

(c) 向CO发送数据M1和M2,更新密钥K′t=PRNG(Kt).

步骤3 CO完成对T身份合法性认证,更新拥有的标签密钥并保存原密钥.

(a) CO利用标签共享密钥Kt计算u2=h(R′1)=M1⊕Kt,比较数据u2$\triangleq $h(R1),保证数据的新鲜性.

(b) 利用随机数R1计算u3=EKt(ID′)=M2⊕R1,查找数据库匹配标签数据u3$\triangleq $EKt(ID),对标签ID认证.

(c) 计算并发送h(PRNG(Kt)⊕s),更新K′t=PRNG(Kt),保存原密钥Kt.

步骤4 T利用自己数据s及K′t计算并比较h(K′t⊕s)$\triangleq $h(PRNG(Kt)⊕s),若相同认证成功,否则T还原自身K′t为Kt.

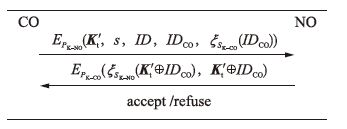

3.2.2 所有权转移询问阶段原所有者向新所有者发送信息询问是否接收标签所有权的转移,如图 2所示.具体执行过程如下:

|

| 图 2 所有权转移询问阶段 Figure 2 Ownership transfer querying process |

步骤1 CO利用私钥SK-CO对IDCO签名得ξSK-CO(IDCO),利用NO公钥加密并发送EPK-NO(K′t,s,ID,IDCO,ξSK-CO(IDCO)).

步骤2 NO解密数据获取ID,判断是否为本次希望交易的标签,并向CO响应接收或拒绝信号.

(a) NO利用自己私钥SK-NO解密获取明文K′t、 s、 ID、 IDCO和ξSK-CO(IDCO),利用CO公钥结合ξSK-CO(IDCO)对IDCO进行验证,确定信息来自合法身份CO.

(b) 判断EKt(ID)是否为本次交易标签EKt(ID).若是,NO同意接收该标签所有权的转移,存储K′t和s,计算并发送EPK-CO(ξSK-NO(K′t⊕IDCO),K′t⊕IDCO)及Accept响应信号,继续步骤3; 若否,ID非法,NO判断该标签不是本次交易标签,拒绝接收,发Refuse响应信号,协议终止.

步骤3 CO利用自己私钥解密获取ξSK-NO(K′t⊕IDCO)和K′t⊕IDCO,验证K′t⊕IDCO确定该信息为对自己的回复,利用NO公钥结合ξSK-NO(K′t⊕IDCO)对K′t⊕IDCO进行验证,确定信息来自合法身份NO.

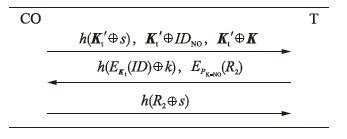

3.2.3 所有权完全转移阶段原所有者一旦将标签所有权转移给新所有者,不能继续访问标签隐私信息,失去标签控制权,同时标签相关状态与新所有者保持同步,保证所有权完全转移,具体执行过程如图 3所示.

|

| 图 3 所有权完全转移阶段 Figure 3 Complete transfer process of the ownership |

步骤1 NO生成随机数K,计算并向T发送h(K′t⊕s)、 K′t⊕IDNO和K′t⊕K.

步骤2 T完成对NO认证,随后标签密钥二次更新.

(a) T利用存储数据计算u4=h(K′t⊕s),然后与收到数据比较u4$\triangleq $h(K′t⊕s),判断信息是否来自合法身份NO.若不同,NO身份非法或CO拥有的共享标签密钥与T更新不同步,转认证阶段重新执行.

(b) 利用标签密钥计算IDNO=K′t⊕K′t⊕IDNO,K=K′t⊕K′t⊕K,比较IDNO$\triangleq $IDCO,防止CO以不正当手段再次获取标签所有权.

(c) 生成随机数R2,计算并发送h(EKt(ID)⊕K)和EPK-NO(R2),标签密钥二次更新K″t=K⊕R2.

步骤3 NO扫描数据库寻找匹配EKt(ID),对标签进行认证,更新自己拥有的标签密钥,同时保存原密钥.

(a) NO利用自己拥有的数据计算u5=h(EKt(ID)⊕K),然后与收到数据比较,对标签身份信息EKt(ID)进行验证: 若相等,继续(步骤3(b)); 否则认证终止.

(b) 基于NO私钥利用公钥算法解密获取R2=DSK-CO(EPK-NO(R2))$\triangleq $,计算并发送h(R2⊕s),更新标签密钥K″t=K⊕R2,保存原密钥K′t.

步骤4 T利用自己数据s及R2计算h(R2⊕s)并与接收数据比较: 若相同,认证成功; 否则认证终止,T还原自身K″t为K′t.

4 基于SVO逻辑形式化分析SVO(syverson-van oorschot)逻辑是在优化和总结BAN(burrows,abadi-needham)、 GNY(gong,needham-yahalom)、 AT(abadi tuttle)、 VO(van oorschot)四种逻辑的基础上提出的,是目前分析认证协议最常用的形式化方法之一[16-18].通信模型中,协议主体每执行一次操作,都可依据SVO语法、 公理和推理规则更新自身现有状态,通过主体最终拥有的安全目标公式等状态信息验证协议安全.

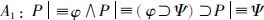

首先给出本文用到的SVO逻辑语法、 公理和规则:

(1)

(2) 信任公理

(3) 信任公理

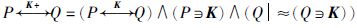

(4) 密钥协商公理A5: PKδ(P,Kp)∧PKδ(Q,Kq)⊃

(5) 消息新鲜性公理A18: #(Xi)⊃#(F(X1,…,Xn)).

(6) 临时值验证公理A19: (#(X)∧P|~X)⊃P|≈X.

(7) NEC(necessitation)规则:由|-φ可以推导出|-P|≡φ.

其中,P和Q为通信主体,K是P和Q间“好的”共享密钥,X是消息,φ和Ψ是公式.PKδ(P,Kp)说明Kp为主体P的公开协商密钥,Kq为主体Q的公开协商密钥,Kpq是基于Kp和Kq形成的、 P和Q间“好的”共享密钥,F(Xi)表示含有参数Xi的函数,|-φ表示φ是定理,|≈、 ∋、|≡、⊃、 ≡、 #、| ~、$\triangleleft $、| -符号分别表示最新发送过、 属于、 相信、 蕴涵、 等价于、 新鲜、 发送过、 接收到、 元语言.

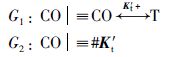

4.1 协议初始化假设集给出本文协议关于节点CO的初始化假设集,如下:

(1) CO|≡T|~Kt

(2) CO|≡(T|~Kt⊃T|~PKδ(T,Kt))

(3) CO|≡CO$\triangleleft $Kt

(4) CO|≡((T|~PKδ(T,Kt)∧CO$\triangleleft $Kt)PKδ(T,Kt))

(5) CO|≡PKδ(CO,Kt)

(6) CO|≡#(R1,Kt)

(7) CO|≡T|~(TK′t)

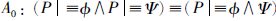

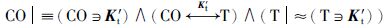

4.2 协议实现目标协议认证阶段,要实现节点CO对T的身份认证,并相信更新后的密钥是与节点T共享的新鲜密钥,其SVO逻辑表示为G1和G2:

|

证明 利用初始化假设集、 SVO公理和规则对协议进行形式化推理分析.

推理1 CO|≡T|~PKδ(T,Kt).

对假设(1)和假设(2),应用信任公理A1,得CO|≡ (T|~Kt∧CO|≡(T|~Kt⊃T|~PKδ(T,Kt))⊃CO|≡ T|~PKδ(T,Kt),可得推理1.

推理2 CO|≡(T|~PKδ(T,Kt)∧CO$\triangleleft $Kt).

对推理1和假设(3),应用信任公理A0,得(CO|≡ (T|~PKδ(T,Kt)∧CO|≡CO$\triangleleft $Kt)≡(CO|≡ (T|~PKδ(T,Kt))∧(CO$\triangleleft $Kt)),可得推理2.

推理3 CO|≡PKδ(T,Kt).

对推理2和假设(4),应用信任公理A1,得CO|≡ (T|~PKδ(T,Kt)∧CO$\triangleleft $Kt)∧CO|≡((T|~PKδ(T,Kt)∧(CO$\triangleleft $Kt)⊃PKδ(T,Kt))⊃CO|≡PKδ(T,Kt),可得推理3.

推理4 CO|≡(PKδ(T,Kt)∧PKδ(CO,Kt)).

对推理3和假设(5),应用信任公理A0,得(CO|≡PKδ(T,Kt)∧CO|≡PKδ(CO,Kt))≡(CO|≡PKδ(T,Kt)∧PKδ(CO,Kt)),可得推理4.

推理5

基于推理4,将密钥协商公理A5实例化,得(PKδ(T,Kt)∧PKδ(CO,Kt))

推理6

对推理4和推理5,应用信任公理A1,得CO|≡

(PKδ(T,Kt)∧PKδ(CO,Kt))∧CO|≡((PKδ(T,Kt)∧

推理7

通过推理6可知,通信双方在协议执行后均认定密钥Kt为公开协商密钥,由于CO与T共享PRNG,因此可得推理7.

推理8 CO|≡#K′t.

将消息新鲜性公理A18实例为#(R1,Kt)⊃#(F(R1,Kt)),应用NEC规则得CO|≡(#(R1,Kt)⊃#(F(R1,Kt))).对假设(6),应用信任公理A1得 CO|≡#(R1,Kt)∧CO|≡(#(R1,Kt)⊃#(F(R1,Kt)))⊃CO|≡#(F(R1,Kt)),因为K′t=PRNG(Kt),可得推理8.

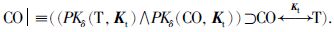

推理9 CO|≡(T|≈(T∋K′t)).

对推理8和假设(7),应用信任公理A0,得 (CO|≡#K′t∧CO|≡T|~(T∋K′t))≡(CO|≡(#K′t∧T|~(T∋K′t))),将临时值验证公理A19实例化为(#K′t∧T|~(T∋K′t))⊃T≈(T∋K′t),应用NEC规则得CO|≡((#K′t∧T|~(T∋K′t))T≈(T∋K′t)),最后根据上述公式,应用信任公理A1,可得推理9.

推理10

对假设(7)、 推理7和推理9,用信任公理A0,得(CO|≡

根据推理8和推理10,得出协议认证阶段最终实现目标.同理,对所有权转移询问阶段和所有权完全转移阶段形式化分析,得出结果: CO和NO及NO和T各自相信存在适合双方通信的共享、 新鲜密钥.

5 协议分析与性能比较 5.1 安全性分析本文协议中认证阶段和所有权完全转移阶段为无线通信,采用双向认证确保信息安全; 所有权转移询问阶段利用数字签名技术保证参与方不可抵赖性.下面对本文协议安全性进行简要分析.

(1) 拒绝服务攻击: 攻击者截获无线通信信息使得协议双方密钥更新不同步,导致下一轮通信合法标签无法通过认证.本文协议可抵御拒绝服务攻击,过程如下:

认证阶段:

① T首先更新密钥K′t=PRNG(Kt),接着CO完成对T认证,更新密钥为K′t并保存Kt,计算并发送h(PRNG(Kt)⊕s).

② 攻击者监听信道,截获h(PRNG(Kt)⊕s),此后发送伪造数据h′(PRNG(Kt)⊕s).

③ T验证h′(PRNG(Kt)⊕s)不正确,还原K′t为Kt.

所有权转移询问阶段:

CO向NO发送信息询问是否接收标签所有权的转移,NO获取标签密钥K′t.若NO拒绝,协议终止,下次认证阶段中CO通过扫描数据库仍能对合法标签进行认证.

所有权完全转移阶段:

① NO生成随机数K,计算并向T发送h(K′t⊕s)、 K′t⊕IDNO和K′t⊕K.

② 由于认证阶段失败,密钥Kt未更新,T接收信息后验证h(K′t⊕s不正确,判断NO身份非法或密钥K′t有误,为了保证密钥更新同步,T默认CO拥有的标签密钥与T更新不同步,继续执行认证阶段操作,拒绝服务攻击无效.

此外,攻击者还可截获所有权完全转移阶段中NO发送给T的信息,导致NO拥有的标签密钥K″t与T自身密钥K′t不同步,由于NO保存原密钥,下次通信仍能对T进行认证.因此,本文协议有效抵御拒绝服务攻击.

(2) 重放攻击: 攻击者向标签发送请求,通过无线信道截获标签响应信息,继而发送给阅读器以获取合法标签身份.本文协议认证阶段,CO收到攻击者信息后利用标签密钥Kt计算u2=h(R′1)=M1⊕Kt,比较数据u2$\triangleq $h(R1),确保数据新鲜性,由于随机数R1每次都不相同,重放攻击失败; 所有权完全转移阶段,NO收到信息后扫描数据库文件计算h(EKt(ID)⊕K)是否正确,由于随机数K临时生成每次都不同,因此本文协议可抵御重放攻击.

(3) 被动攻击和主动攻击: 攻击者监听信道窃取信息实施被动攻击,本文协议3个阶段数据加密涉及公钥加密算法、 哈希函数及异或运算,首先攻击者不拥有私钥无法获取明文数据,其次利用哈希函数单向性、 强无碰撞性保证数据安全,最后异或运算增加了破译难度,攻击者截获0/1,均有两种原像可能1⊕1或0⊕0=0,0⊕1或1⊕0=1,当数据位数足够大,穷举法成为不可能,因此本文协议可抵御被动攻击.攻击者中断信号或篡改信息实施主动攻击,认证阶段与所有权完全转移阶段采用双向认证技术,执行协议双方需要对各自身份进行认证,并且利用随机数变化检验信息是否被篡改以保证新鲜性; 所有权转移询问阶段,协议引入签名技术,接收方可迅速判断数据是否被恶意修改,同时也保证交易双方身份不可抵赖性,本文协议可抵御主动攻击.

5.2 所有权完全转移分析本文协议中,CO执行协议前与T共享标签密钥Kt,拥有标签所有权,经过认证阶段,T从CO获取交易关系s,双方同时更新密钥K′t=PRNG(Kt); 经过所有权转移询问阶段,NO从CO获取交易关系s及密钥K′t,此时CO与NO均拥有标签控制权; 所有权完全转移阶段中,NO生成随机数K,基于密钥K′t加密数据并向T发送h(K′t⊕s、 K′t⊕K,T基于密钥K′t利用s完成对NO认证,保证所有权转移给具有合法身份NO,此后双方拥有的标签密钥二次同步更新为K″t=K⊕R2,其中R2为T的随机数.整个协议执行过程中,CO拥有标签密钥Kt和K′t,NO拥有标签密钥K′t和K″t.标签所有权转移完成后,NO拥有标签控制权,与T共享密钥K″t,由于不拥有密钥Kt,无法获取CO与T通信信息; 而K和R2对CO未知,CO不拥有密钥K″t,无法获取NO与T通信信息,不再拥有标签控制权,实现标签所有权转移.

此外,现有RFID标签所有权转移协议大都不要求标签对发送方身份进行认证,导致原所有者冒充新所有者再次获取标签控制权.本文协议中,所有权完全转移阶段步骤2要求T对NO身份认证.T接收信息后首先基于密钥K′t利用s验证h(K′t⊕s,判断信息是否来自合法身份; 其次计算IDNO=K′t⊕K′t⊕IDNO,比较IDNOIDCO,防止CO冒充NO再次获取标签所有权,因此,本文协议可实现标签所有权完全转移.

5.3 性能比较综上所述,将本文协议性能分别与现有典型协议进行比较.表 2给出了协议间安全性能比较,其中“”表示协议具备相应的安全性,“×”表示不具备相应的安全性; 表 3给出了协议间关键性指标比较,包括标签所有权能否完全转移、 标签计算量、 标签存储需求及协议无线交互次数,其中Tx是异或运算代价,Th是哈希函数运算代价,TCRC是CRC函数的运算代价,Tq是位移运算代价,m是第i个标签Ti的密钥长度.

从表 2和表 3可以看出,相比现有典型标签所有权转移协议,本文协议安全性能好,可抵御多种攻击,满足了标签所有权完全转移需求.尽管在标签计算量和无线交互次数方面略高于其它协议,但由于用于所有权交换的标签的商品一般价值比较高,因此标签的成本高一点也是符合实际的[19].

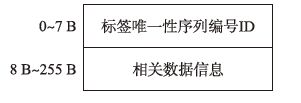

5.4 实验分析通过实验平台验证本文协议的性能,实验过程中使用具体数据模拟了本文协议的具体流程,限于篇幅本文以协议认证阶段为例.一般RFID系统标签存储能力在2 048 bit,可划分为256 B,每个字节对应一个唯一性地址,序号从0到255.标签内部存储能力分配如图 4所示.

|

| 图 4 标签存储能力分配图 Figure 4 Allocation of tag storage capacity |

现利用模拟数值实例方式展现本文协议的认证过程.为了突出认证合理性与简单化.做如下假设:

(1) 标签CO、 NO与T的唯一性序列编号IDC、 IDN和IDT分别是[0x00,0x00,0x00,0x01,0x01,0x01,0x01,0x32]、 [0x00,0x00,0x00,0x01,0x01,0x01,0x01,0x33]、 [0x00,0x00,0x00,0x01,0x01,0x01,0x01,0x34].

(2) 对称密钥Kt=[0x45,0xA6,0xD4,0x55,0x11,0xF2,0xD3,0xlE].

(3) CO生成随机数R1,R1对应的二进制是[0x5A,0x31,0xF0,0x08].

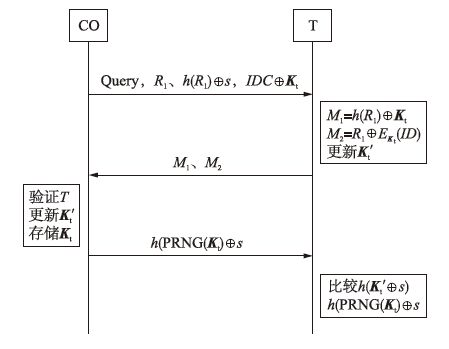

基于模拟数据,协议认证流程如图 5所示.

|

| 图 5 协议认证流程 Figure 5 Protocol authentication process |

运用本文协议的算法流程及数据模拟运算,最终认证成功.

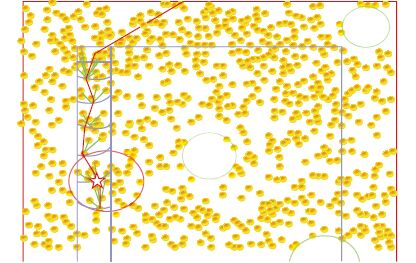

此外,通过实验对比其它类型协议的标签工作场景,建立了采用不同协议之间的标签模拟场景图,如图 6所示,图中星形标签为正在运行的一个攻击者.

|

| 图 6 多协议标签性能比较场景模拟图 Figure 6 Simulation diagram of multi-protocol tags performance comparison |

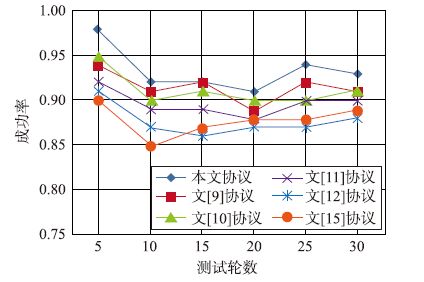

通过多轮的拒绝服务攻击、 假冒攻击和重放攻击等方式攻击,针对各类协议的攻击成功率如图 7所示.从图 7可以看出,对于相同的错误接受率,本文协议与之前的协议相比需要更少的轮数就可以达到.

|

| 图 7 攻击成功率对比图 Figure 7 Comparison chart of attack success rates |

本文协议通过引入原所有者与新所有者间交易关系及身份比对,利用密钥二次同步更新保证了所有权完全转移,采用双向认证保证RFID系统通信安全.最后对该协议的正确性给予了形式化证明,并通过实验数据验证了协议的安全性和有效性.未来的工作在于研究RFID群组标签环境下所有权转移问题,设计出高效、 低成本的协议.

| [1] | 金永明, 孙惠平, 关志, 等. RFID标签所有权转移协议研究[J]. 计算机研究与发展, 2011, 48 (8): 1400–1405. Jin Y M, Sun H P, Guan Z, et al. Ownership transfer protocol for RFID tag[J]. Journal of Computer Research and Development, 2011, 48 (8): 1400–1405. |

| [2] | 刘雅辉, 张铁赢, 靳小龙, 等. 大数据时代的个人隐私保护[J]. 计算机研究与发展, 2015, 52 (1): 221–228. Liu Y H, Zhang T Y, Jin X L, et al. Personal privacy protection in the era of big data[J]. Journal of Computer Research and Development, 2015, 52 (1): 221–228. |

| [3] | 潘涛, 左开中, 郭良敏, 等. 基于异或运算的低成本RFID双向认证协议[J]. 计算机工程, 2012, 38 (9): 278–281. Pan T, Zuo K Z, Guo L M, et al. Mutual authentication protocol based on XOR operation for low-cost RFID[J]. Computer Engineering, 2012, 38 (9): 278–281. |

| [4] | 谢润, 许春香, 陈文杰, 等. 一种具有阅读器匿名功能的射频识别认证协议[J]. 电子与信息学报, 2015, 37 (5): 1241–1247. Xie R, Xu C X, Chen W J, et al. An RFID authentication protocol anonymous against readers[J]. Journal of Electronics and Information Technology, 2015, 37 (5): 1241–1247. |

| [5] | 张辉, 侯朝焕, 王东辉. 一种基于部分ID的新型RFID安全隐私相互认证协议[J]. 电子与信息学报, 2009, 31 (4): 853–856. Zhang H, Hou C H, Wang D H. A new security and privacy on RFID mutual authentication protocol based on partial ID[J]. Journal of Electronics and Information Technology, 2009, 31 (4): 853–856. |

| [6] | 肖锋, 周亚建, 周景贤, 等. 标准模型下可证明安全的RFID双向认证协议[J]. 通信学报, 2013, 34 (4): 82–87. Xiao F, Zhou Y J, Zhou J X, et al. Provable secure mutual authen-tication protocol for RFID in the standard model[J]. Journal on Communications, 2013, 34 (4): 82–87. |

| [7] | David M, Andrea S, David W. A scalable, delegatable pseudonym protocol enabling ownership transfer of RFID tags[M]//Lecture Notes in Computer Science:vol. 3897.Berlin, Germany:Springer-Verlag, 2005:276-290. |

| [8] | Ton V D, Sjouke M, Saša R, et al. Secure ownership and ownership transfer in RFID systems[M]//Lecture Notes in Computer Science:vol. 5789. Berlin, Germany:Springer-Verlag, 2009:637-654. |

| [9] | Kyosuke O, Tsuyoshi T, Kenichi Y, et al. An efficient and secure RFID security method with ownership transfer[C]//Computational Intelligence and Security. Berlin, Germany:Springer-Verlag, 2007:1090-1095. |

| [10] | Boyeon S. RFID tag ownership transfer[C]//Proceedings of the Conference on RFID Security. 2008. |

| [11] | Chin L C, Yeong L L, Chih C C, et al. RFID ownership transfer authorization systems conforming EPCglobal Class-1 Generation-2 standards[J]. International Journal of Network Security, 2011, 13 (1): 41–48. |

| [12] | Chen C L, Huan Y C, Jiang J R. A secure ownership transfer protocol using EPC global Gen-2 RFID[J]. Telecommunication Systems, 2013, 53 (4): 387–399. DOI:10.1007/s11235-013-9711-4 |

| [13] | Ai G K D, Ray B R, Chowdhury M. RFID tag ownership transfer protocol for a closed loop system[C]//IiAi 3rd International Conference on Advanced Applied Informatics. Piscataway, NJ, USA:IEEE, 2014:575-579. |

| [14] | Haifeng N, Jag S, Eyad T. A Gen2v2 compliant RFID authentication and ownership management protocol[C]//39th Annual IEEE Conference on LCN. Piscataway, NJ, USA:IEEE, 2014:331-336. |

| [15] | Yong G, Lei H, Yi F Y. RFID tag ownership transfer protocol with retrospective ability[J]. Cybernetics & Information Technologies, 2015, 14 (4): 121–130. |

| [16] | Syverson P F, Oorschot P C V. A unified cryptographic protocol logic[R]. Washington:Center for High Assurance Computer System, NRL CHACS Report 5540-227, 1996. |

| [17] | 卿斯汉. 安全协议的设计与逻辑分析[J]. 软件学报, 2003, 14 (7): 1301–1309. Qing S H. Design and logical analysis of security protocols[J]. Journal of Software, 2003, 14 (7): 1301–1309. |

| [18] | 肖茵茵, 苏开乐. 电子商务支付协议认证性的SVO逻辑验证[J]. 计算机工程与应用, 2014, 50 (8): 6–10. Xiao Y Y, Su K L. Verification of e-commerce payment protocol authentication properties based on SVO logic[J]. Computer Engineering and Applications, 2014, 50 (8): 6–10. |

| [19] | 陈志德, 陈友勤, 许力. RFID标签所有权转换安全协议[J]. 通信学报, 2010, 31 (9A): 202–208. Chen Z D, Chen Y Q, Xu L. RFID tag ownership transfer secure protocol[J]. Journal on Communications, 2010, 31 (9A): 202–208. |