2. 北京理工大学自动化学院, 北京 100081

2. School of Automation, Beijing Institute of Technology, Beijing 100081, China

0 引言

信息物理系统(cyber-physical system,CPS)近些年得到了广泛的研究[1-4].比较传统的点对点控制,CPS可以通过互联网进行远距离传输数据实现远程控制.但由于互联网协议的开放性,不可避免地带来了一系列的信息安全问题.特别地,CPS应用于各个行业,信息安全势必会影响社会的正常运行甚至会危及人们的生命安全[5-8].因此,保证CPS的网络安全是当前一项非常重要的任务.

根据信息的完整性及可靠性,网络攻击的方式可以分为拒绝服务(denial of service,DoS)攻击[9-12]及欺骗式攻击[13-14],其中,DoS攻击对CPS的威胁最大.由于DoS攻击能够阻塞网络信道,使得信息数据无法成功传输到接收器端,针对DoS攻击的建模已得到很多学者的研究.文[15]将DoS攻击与网络防御者的作用关系用博弈理论进行建模,分析其对多任务系统及集中任务系统的影响;文[16]站在攻击者的角度,提出了最优的DoS攻击调度策略;相关文献中,很多学者仅用丢包率一个物理参量描述DoS攻击影响[9, 11],不能够具体描述DoS的攻击特征,而在文[17],Persis等用DoS攻击频率及持续时间来描述DoS攻击,并给出了限制条件下CPS输入到状态稳定条件.为了描述一个更切实际的DoS攻击,本文将通过以上文献所提DoS攻击分析方法,结合攻击频率及持续时间两个物理参量对DoS攻击用博弈理论的方法进行描述.并考虑在攻击者采用最优DoS攻击调度的情况下,给出在攻击频率及持续时间受限时,CPS能保持稳定的基本条件.

在实际网络中,控制器端往往配置有入侵检测系统(intrusion detection systems,IDSs)[18]. IDSs中储存的防御策略往往是不完善的,而DoS攻击者对IDSs的防御策略亦不尽知,完全信息下的Nash均衡博弈分析攻防关系较为理想[19].本文考虑当存在不完全策略信息时,攻防之间的博弈关系,使得分析结果更加客观现实.由于DoS攻击能够使正常运行的CPS,造成大量的数据丢包,但现有方法仅仅是在利用博弈理论分析攻防双发关系基础上,针对系统的丢包率提出了容侵控制方案[15, 20],其不能够在控制层对DoS攻击做出补偿.考虑到预测控制往往用于处理CPS网络信道中的随机丢包情况[21-22],为了能够较好地保证系统的收敛,本文采用预测控制方法来补偿由DoS攻击造成的数据包丢失.最后,通过一个球杆系统的实物仿真,证明了所提方法的有效性.

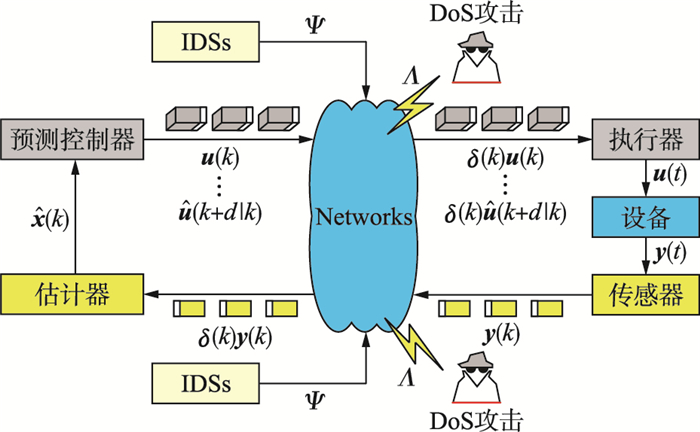

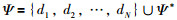

1 系统建模 1.1 遭受DoS攻击的CPS考虑一个遭受DoS攻击的CPS,如图 1所示.

|

| 图 1 遭受DoS攻击的CPS Figure 1 A CPS suffering from DoS attacks |

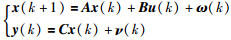

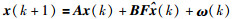

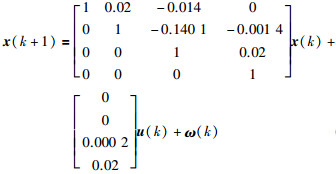

将图 1中控制系统建模为一个离散线性系统:

|

(1) |

其中,x(k)∈Rn表示状态向量,u(k)∈Rp表示输入向量,y(k)∈Rm表示测量输出向量,ω(k)∈Rn和ν(k)∈Rm分别表示协方差为Q≥0,均值为零的高斯白噪声及协方差为R>0的独立同分布的高斯白噪声.

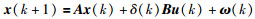

DoS攻击者目的在于阻碍控制及测量数据包的成功传输,表现在控制系统模型上为

|

(2) |

其中,δ(k)表示数据包到达状况. δ(k)=0表示数据包丢失,δ(k)=1表示数据包成功传输.在反馈信道中,DoS攻击表现为测量数据包到达与否,这会影响估计器对系统当前状态的准确估计.

1.2 DoS攻击建模DoS攻击作为最常见的网络攻击方式之一,其建模方式出现在许多文献中.本文结合多种不同的DoS建模方式,依据实际DoS攻击情形,对DoS攻击进行分析.

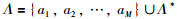

通常地,配置有多种网络防御策略的IDSs部署在控制器端,用于监控CPS信道安全、应对各种攻击.由于诸如能量、隐蔽性等实际情况的约束,攻击者不能任意发动DoS攻击.因此,定义一个攻击策略空间:

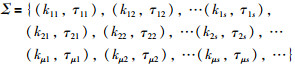

|

(3) |

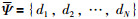

用于描述攻击者的行为,其中,ai(i∈N∩i∈[1,M])表示一种攻击策略.同样,IDSs所配置的防御策略集定义为

|

(4) |

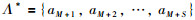

其中,dj(j∈N∩j∈[1,M])表示一种防御策略.由于网络的复杂性以及攻防策略的多样性,攻防双方均对对方的策略存在不完全的信息.因此,定义:

|

(5) |

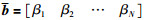

为IDSs未知的攻击策略集.同样,

|

(6) |

表示攻击者未知的IDSs防御策略集,攻防双方的目的在于选择各自的最优决策,达到自身的最佳收益.

如文[17]所述,由于IDSs的存在,DoS频率与持续时间不得不受到约束.本文所指的DoS频率是指在单位时间内发动的DoS攻击次数,持续时间是指在每次DoS攻击的持续时长.为了便于分析,假定一次DoS攻击持续时长大于一个系统采样周期,两次相邻的DoS攻击间隔大于一个系统采样周期,单位时间内DoS攻击的持续时长为该单位时间内所有DoS攻击的持续时间和,且每次DoS攻击一定会造成数据包丢失.

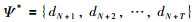

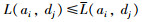

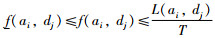

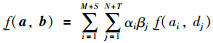

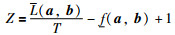

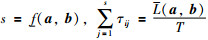

当攻击者采用策略ai,防御者采用策略dj时,定义f(ai,dj)与L(ai,dj)分别为单位时间内DoS频率及持续时间.函数

|

(7) |

|

(8) |

文[16]指出,从攻击者的角度,DoS攻击越集中从而对系统性能造成影响越大.即,攻击者目标是通过选择攻击策略减小单位时间DoS频率下限

(1) 当

|

(9) |

(2) 当

|

(10) |

其中T表示系统的采样周期.

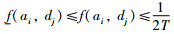

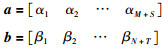

攻防双方为了达到各自目的,需要进行策略上的博弈.考虑到双方地位均等,其博弈过程可以视为Nash均衡博弈.由于单纯策略博弈往往不存在Nash均衡解,本文引入静态混合策略博弈. 令αi和βj分别为攻击者选择攻击策略ai与IDSs选择防御策略dj概率,从而有

|

可以得到:

|

(11) |

及:

|

(12) |

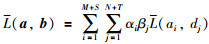

因此,攻防双方的优化问题分别表示为

|

(13) |

和:

|

(14) |

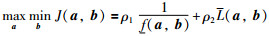

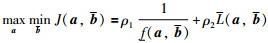

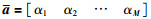

文[23]指出混合策略纳什均衡博弈必存在至少一个Nash均衡解.本文依据博弈双方优化目标,给出一个优化成本函数为

|

(15) |

其中,ρ1和ρ2为两个设计参数. Nash均衡的定义为:

定义1 考虑一个攻防双方的混合策略(a*,b*),如果存在:

|

(16) |

那么此混合策略就是Nash均衡策略.其中,a和a*为任意两个相异的混合攻击策略,b和b*为任意两个相异的混合防御策略.

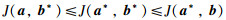

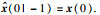

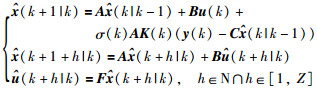

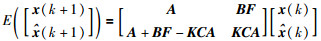

1.3 预测控制器设计DoS攻击CPS网络信道,会造成数据包丢失,控制信号及测量信号均无法到达目的地.针对数据包丢失的问题,本文基于卡尔曼滤波器,采用估计与预测控制器的设计方法进行处理分析.卡尔曼滤波器设计为

|

(17) |

其中,σ(k)为反馈通道数据包到达情况,

|

(18) |

其中,

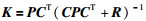

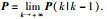

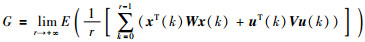

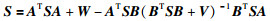

采用线性二次型调节(linear quadratic regulator,LQR)最优控制的方法进行控制器设计.首先,设计一个线性2次高斯成本函数[14]:

|

(19) |

其中,W和V是两个半正定矩阵,u(k)是通过测量输出y(k)设计得到,E(·)表示对矩阵变量所求的期望值.考虑到成本函数(19)是一个估计器与LQG控制器的结合,对其优化需要满足分离性原理[14].基于最优状态估计

|

(20) |

其中矩阵S满足:

|

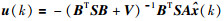

令F=-(BTSB+V)-1BTSA,可以有:

|

(21) |

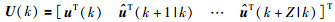

预测控制通常用于处理CPS网络信道中的随机丢包问题.考虑到带有随机概率的LQR最优控制器不适合本文对DoS攻击的建模,所以本文采用预测控制应对DoS攻击造成的数据包丢失.具体为

|

(22) |

其中,

|

(23) |

因此,成功到达执行器的控制数据包序列为

|

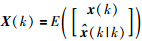

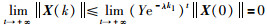

为了得到本文的主要结果,给出了所需引理:

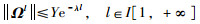

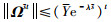

引理1[24] 给定两个正数Y和λ,如果矩阵Ω满足舒尔稳定,那么有:

|

(24) |

不等式(24)还可以写成:

|

(25) |

其中,

考虑到系统(1)(即式(1)所表示的系统)前向和反馈通道遭受DoS攻击,控制系统要想保持状态稳定,则需要满足一定的条件要求.本文将控制系统遭受DoS攻击与不遭受DoS攻击视为两个系统相互切换,采用切换系统的证明方法,得到定理:

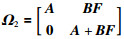

定理1 考虑系统(1)传输信道遭受DoS攻击,当且仅当:

|

及:

|

均满足舒尔稳定时,该系统能够保持渐近稳定且有

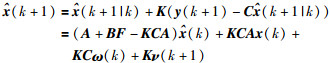

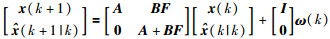

证明 考虑本文研究模型,当CPS(1)正常运行时,结合式(1)、式(17)和式(20),可以推导出:

|

(26) |

将控制器(21)代入CPS(1)可得

|

(27) |

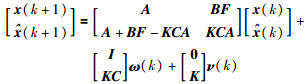

把式(25)和式(26)写成矩阵的形式:

|

(28) |

即:

|

(29) |

当系统(1)的反馈通道遭受攻击时,配置在控制器侧的估计器(17)会产生估计状态用于设计控制器,其作用效果与前向通道受阻一致,所以证明过程中只分析前向信道受阻情形.考虑此时执行器所执行的是预测数据,将式(1)与式(21)、式(22)写成矩阵形式:

|

(30) |

其中

|

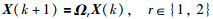

结合式(29)和式(30),将实际系统(1)遭受DoS攻击写成切换系统形式为

|

(31) |

注意到切换系统(31)切换规则基于攻击者与IDSs之间的博弈结果.根据文[16]与文[17],从Nash均衡解中可以得到有限时间内最优攻击序列为

|

其中,

|

kij和τij分别表示在第i个单位时间内的攻击时刻和对应持续时间.当Ω1与Ω2满足舒尔稳定时,根据引理1可得式(32).其中,Y1、Y2、λ1和λ2都是正常数,Y=Y1Y2,λ=λ1λ2.根据引理1可知Ye-λk1≤1,因此有:

|

(33) |

即系统能够实现渐近稳定.证明完毕.

当系统(1)遭受DoS攻击时,大量的数据丢包会对控制系统性能造成影响,甚至造成系统失控.本节给出了应对丢包的预测补偿控制器设计方法,及能够保证系统稳定的充要条件.但是预测数据包上限取决于根据攻击者及IDSs之间的博弈,由于双方均有未知策略集,Nash均衡问题需要进一步考虑.

|

(32) |

本节分别从攻击者与IDSs的角度分析带有未知策略的不完全信息博弈均衡解,并通过完全信息情况进行比较.

从攻击者角度,自身的策略集为Λ,已知的防御策略集为

|

所以混合策略a维数未变,而IDSs混合策略变为

|

且满足:

|

由式(13)~式(15),此时的优化问题为

|

(34) |

从而攻击者获得不完全信息下的Nash均衡策略,将此时攻击者的混合Nash均衡策略设为ã.

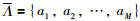

从IDSs角度,自身的策略集为Ψ,已知的攻击策略集为

|

所以混合策略b维数未变,而IDSs混合策略变为

|

且满足:

|

由式(13)~式(15),此时的优化问题为

|

(35) |

从而IDSs获得不完全信息下的Nash均衡策略b,将此时IDs的混合Nash均衡策略设为

当不完全策略信息存在时,双方均采用各自认为的Nash均衡解,所得到的博弈值为单位时间DoS频率下限

性质1 如果

性质2 如果

本节分析了不完全策略信息存在时,DoS攻击者与IDSs防御者之间的Nash均衡博弈分析.之后将通过一个仿真例子予以说明.

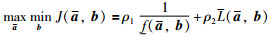

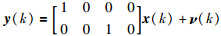

3 数值仿真本节应用一个球杆系统实例,控制器与执行器通过互联网传输数据构成网络化的控制系统.文[21]给出该球杆系统的物理模型:

|

(36) |

其中,τ是杆的转矩,J是杆的转动惯量,Jb是球的转动惯量,m是球的质量,R是球的半径,g是重力加速度,θ是杆的水平夹角.令控制输入为

|

球杆系统参数设定为m=0.11 kg,R=0.015 m,Jb=9.9×10-6 kg·m2,g=9.81 m/s2.将系统非线性项做近似处理,并以采样时间T=0.02 s离散化之后[25],系统(36)变为

|

(37JE) |

|

(38) |

其中,ω(k)与ν(k)分别为方差Q=I×10-4及R=I×10-4的独立不相关高斯白噪声.由于该球杆系统接入互联网,将此网络化的球杆系统可以看作一个简单的CPS.

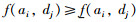

考虑到DoS攻击系统(37)的通信信道,IDSs配置在控制端.假设攻击者与IDSs之间单纯策略博弈结果(

| Λ | Ψ | ||

| d1 | d2 | d3 | |

| a1 | (6,0.22) | (4,0.42) | (5,0.34) |

| a2 | (3,0.36) | (5,0.28) | (3,0.4) |

| a3 | (2,0.42) | (5,0.44) | (4,0.54) |

| a4 | (3,0.54) | (2,0.46) | (5,0.38) |

令式(15)中,参数ρ1=1及ρ2=1.分别考虑4种信息策略情形:

(1) 攻防双方完全信息策略.在攻防双方博弈信息完全的情况下,所得到的静态混合策略Nash均衡解为

|

(39) |

|

(40) |

此时,单位时间DoS频率为

(2) 攻击者存在不完全信息策略.假如对于攻击者来说,防御策略d3为未知策略,IDSs已知所有攻击策略,则攻击者所得静态混合策略Nash均衡解为

|

(41) |

此时,单位时间DoS频率为

(3) IDSs存在不完全信息策略.假如对于IDSs来说,攻击策略a3和a4为未知策略,攻击者已知所以防御策略,则IDSs所得静态混合策略Nash均衡解为

|

(42) |

此时,单位时间DoS频率为

(4) 攻防双方均存在不完全信息策略.假如对于攻击者来说,防御策略d3为未知策略,对于IDSs来说,攻击策略a3和a4为未知策略,攻击者及IDSs所得静态混合策略Nash均衡解分别为式(41)和式(42).此时单位时间DoS频率为

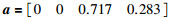

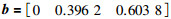

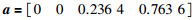

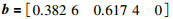

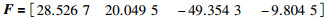

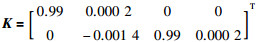

由J1>J2,J1 < J3及J1 < J4可知,在不完全策略信息下的Nash均衡博弈,信息度获得高的一方在博弈中更占据优势.考虑到在攻防双方均具有不完全策略信息时,本文需要对系统(37)做稳定性分析.令式(19)中矩阵V=1及W=diag{1 000,0,100,0},所得LQR最优控制器为

|

求解出的卡尔曼滤波器固定增益为

|

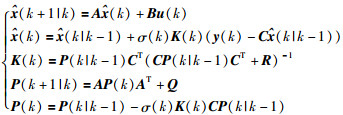

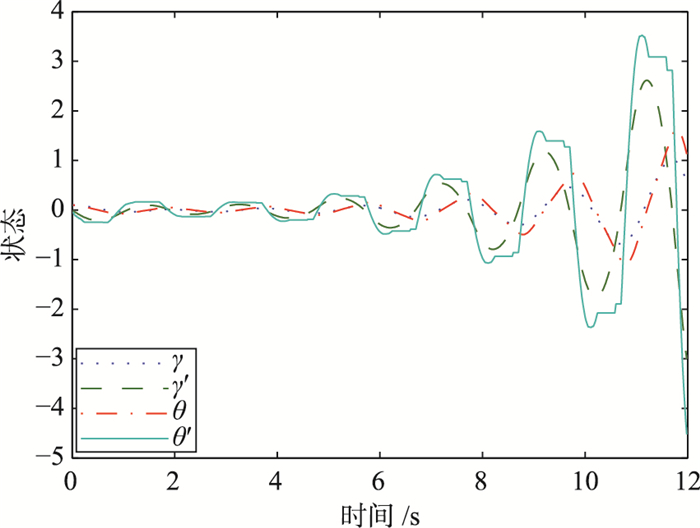

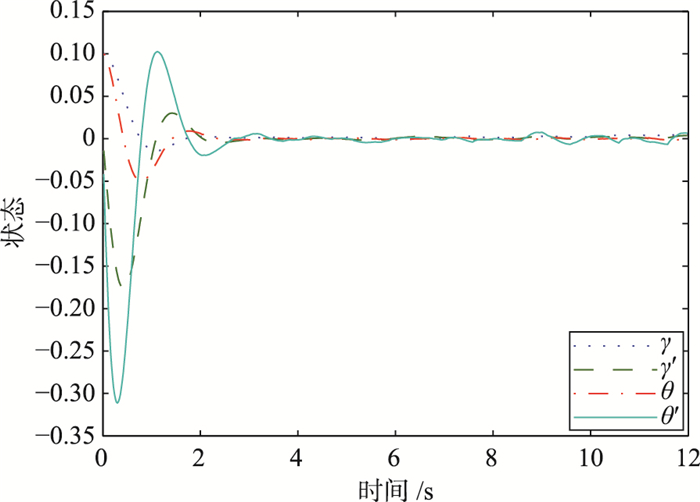

经验证,F和K的设计满足定理1所提条件.取系统(37)初始状态为

|

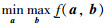

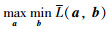

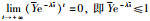

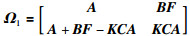

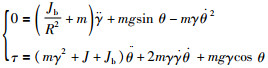

考虑系统(37)遭受传输信道遭受DoS攻击.攻击者以单位时间最低频率

|

| 图 2 不带预测控制的系统(37)遭受DoS攻击状态响应 Figure 2 State responses for system (37) under DoS attacks without predictive control |

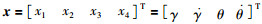

|

| 图 3 带有预测控制的系统(37)遭受DoS攻击状态响应 Figure 3 State responses for system (37) under DoS attacks with predictive control |

本文主要研究了CPS遭受DoS攻击时,控制系统的稳定性条件.并结合已有相关建模方式及实际情况,对DoS攻击进行了新的建模分析.将IDSs与攻击者之间作用关系用Nash均衡博弈的方法予以分析.由于实际网络中,攻击者与IDSs之间存在相互的未知策略信息,本文分析了不完全策略信息下的Nash均衡问题,并与完全策略信息下Nash均衡解进行比较,得出对对方策略未知程度较低的一方在博弈中占得优势较大,对自身决策越有利.在遭受DoS攻击的情况下,本文采用切换系统的证明方法,给出了系统稳定的具体条件.在满足定理1提出稳定性条件的情况下,将无预测控制CPS遭受DoS攻击与用预测控制进行比较分析,得出预测控制能够使系统在受到DoS攻击时保证系统的收敛性.最后,本文通过实际球杆系统例子予以仿真分析,证明了所提方法的正确性.未来工作将着重于处理分析由DoS及欺骗式等多种类型的攻击对CPS造成的影响,进一步完善CPS网络安全架构.

| [1] | Cloosterman M, Vandewou N, Heemels W, et al. Stability of networked control systems with uncetain time-varying delays[J]. IEEE Transactions on Automatic Control, 2009, 54(7): 1575–1580. DOI:10.1109/TAC.2009.2015543 |

| [2] |

孔令霖, 林家骏, 周昆.

一种抗CPS控制层欺骗攻击的算法[J]. 华东理工大学学报:自然科学版, 2015, 41(2): 198–204.

Kong L L, Lin J J, Zhou K. An algorithm against deception attacks on cps control layer[J]. Journal of East China University of Science and Technology:Natural Science Edition, 2015, 41(2): 198–204. |

| [3] |

张恒, 信息物理系统安全理论研究[D]. 杭州: 浙江大学, 2015. Zhang H. Research on security theory for cyber-physical systems[D]. Hangzhou: Zhejiang University, 2015. |

| [4] |

李钊, 彭勇, 谢丰, 等.

信息物理系统安全威胁与措施[J]. 清华大学学报:自然科学版, 2012, 52(10): 1482–1487.

Li Z, Peng Y, Xie F, et al. Security threats and measures for the cyber-physical systems[J]. Journal of Tsinghua University:Science and Technology Edition, 2012, 52(10): 1482–1487. |

| [5] |

魏柯, 张帆.

基于马尔可夫的网络容忍入侵能力评估建模[J]. 计算机仿真, 2016, 33(7): 289–292.

Wei K, Zhang F. Based on Markov network tolerate invasion ability evaluation model[J]. Computer Simulation, 2016, 33(7): 289–292. |

| [6] | Long M, Wu C and Hung J Y. Denial of service attacks on network-based control systems:Impact and mitigation[J]. IEEE Transactions on Industrial Informatics, 2005, 1(2): 85–96. DOI:10.1109/TII.2005.844422 |

| [7] | Li Y Z, Shi L, Cheng P, et al. Jamming attacks on remote state estimation in cyber-physical systems:A game-theoretic approach[J]. IEEE Transactions on Automatic Control, 2015, 60(10): 2831–2836. DOI:10.1109/TAC.2015.2461851 |

| [8] |

吴志军, 张景安, 岳猛, 等.

基于联合特征的LDoS攻击检测方法[J]. 通信学报, 2017, 38(5): 19–30.

Wu Z J, Zhang J N, Yue M, et al. Approach of detecting low-rate dos attacks based on combined features[J]. Journal on Communications, 2017, 38(5): 19–30. DOI:10.11959/j.issn.1000-436x.2017075 |

| [9] | Li Y Z, Quevedo D E, Dey S, et al. SINR-based DoS attack in remote state estimation:A game-theoretic approach[J]. IEEE Transactions on Control of Network Systems, 2017, 4(3): 632–642. DOI:10.1109/TCNS.2016.2549640 |

| [10] | Zhang H, Cheng P, Shi L, et al. Optimal dos attack scheduling in wireless networked control system[J]. IEEE Transactions on Control Systems Technology, 2016, 24(3): 843–852. DOI:10.1109/TCST.2015.2462741 |

| [11] | Zhu Q Y, Basar T. Game-theoretic methods for robustness, security, and resilience of cyberphysical control systems:Games-in-games principle for opyimal cross-layer resilient control systems[J]. IEEE Control Systems Magazine, 2015, 35(1): 46–65. DOI:10.1109/MCS.2014.2364710 |

| [12] |

王轶楠, 林彦君, 李焕, 等.

DoS攻击下电力网络控制系统脆弱性分析及防御[J]. 控制与决策, 2017, 32(3): 411–418.

Wang Y N, Lin Y J, Li H, et al. Vulnerability analysis and countermeasures of electrical network control systems under dos atttacks[J]. Control and Decision, 2017, 32(3): 411–418. |

| [13] | Guo Z Y, Shi D W, Johansson K H, et al. Optimal linear cyber-attack on remote state estimation[J]. IEEE Transactions on Control of Network Systems, 2017, 4(1): 4–13. DOI:10.1109/TCNS.2016.2570003 |

| [14] | Pang Z H, Liu G P, Zhou D H, et al. Two-channel false data injection attacks against output tracking control of networked systems[J]. IEEE Transactions on Industrial Electronics, 2016, 63(5): 3242–3251. DOI:10.1109/TIE.2016.2535119 |

| [15] | Yuan Y, Yuan H H, Guo L, et al. Resilient control of networked control system under DoS attacks:A unified game approach[J]. IEEE Transactions on Industrial Informatics, 2016, 12(5): 1786–1794. DOI:10.1109/TII.2016.2542208 |

| [16] | Zhang H, Cheng P, Shi L, et al. Optimal denial-of-service attack scheduling with energy constraint[J]. IEEE Transactions on Automatic Control, 2015, 60(11): 3023–3028. DOI:10.1109/TAC.2015.2409905 |

| [17] | Persis C D, Tesi P. Input-to-state stabilizing control under denial-of-service[J]. IEEE Transactions on Automatic Control, 2015, 60(11): 2930–2944. DOI:10.1109/TAC.2015.2416924 |

| [18] |

袁欢欢. Delta算子网络化控制系统优化与安全问题研究[D]. 秦皇岛: 燕山大学, 2016. Yuan H H. Optimization and security research for networked control system via a delta operator approach[D]. Qinhuangdao: Yanshan University, 2016. |

| [19] |

王晋东, 余定坤, 张恒巍, 等.

基于不完全信息攻防博弈的最优防御策略选取方法[J]. 小型微型计算机系统, 2015, 10(10): 2345–2348.

Wang J D, Yu D K, Zhang H W, et al. Defense strategies selection based on incomplete information attack-defense game[J]. Journal of Chinese Computer Systems, 2015, 10(10): 2345–2348. DOI:10.3969/j.issn.1000-1220.2015.10.033 |

| [20] | Yuan Y, Sun F C, Zhu Q Y. Resilient control in the presence of DoS attack:Switched system approach[J]. International Journal of Control, Automation, and Systems, 2015, 13(6): 1423–1435. DOI:10.1007/s12555-014-0261-7 |

| [21] | Sun X M, Wu D, Liu G P, et al. Input-to-state stability for networked predictive control with random delays in both feedback and forward channels[J]. IEEE Transactions on Indurstrial Electronics, 2014, 61(7): 1786–1794. |

| [22] | Zhang J H, Xia Y Q, Shi P. Design and stability analysis of networked predictive control systems[J]. IEEE Transactions on Control Systems Technology, 2013, 21(4): 1495–1501. DOI:10.1109/TCST.2012.2208967 |

| [23] | Salonen H. On the existence of Nash equilibria in large games[J]. International Journal of Game Theory, 2015, 39(3): 351–357. |

| [24] |

许珍惜, 卜春霞.

离散线性周期切换系统的渐近稳定性[J]. 河南科学, 2011, 29(6): 651–653.

Xu Z X, Bu C X. The asymptotic stability of discrete linear periodic switched systems[J]. Henan Science, 2011, 29(6): 651–653. |

| [25] |

杨洪玖, 夏元清, 李惠光.

Delta算子系统简述[J]. 控制理论与应用, 2015, 32(5): 569–578.

Yang H, Xia Y, Li H. An overview of delta operator systems[J]. Control Theory & Applications, 2015, 32(5): 569–578. |