0 引言

近年来,随着嵌入式技术、计算机和网络技术的快速发展,硬件性能及数据处理能力的不断提升,人们对于工程系统和信息系统不再满足于扩充系统功能,而是希望能够深度融合信息系统和物理系统,优化资源配置,提高生产效益,因此信息物理融合系统(cyber-physical systems,CPS)应运而生.目前CPS被广泛应用于如智能电网[1-2]、多智能体[3]、油气管道运输[4]、智能交通[5-6]及与日常生活密切相关的诸多领域,是下一代产业革命的核心技术[7].

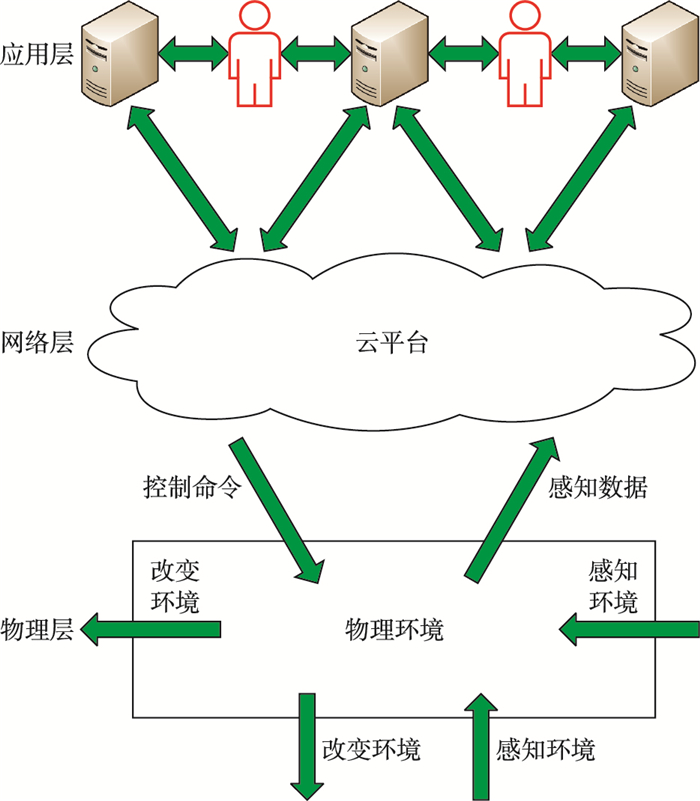

CPS分为物理层、传输层和应用层,如图 1所示.物理层包括传感器(sensor)、执行器(actuator)在内的硬件设备,负责感知物理环境信息和执行系统控制命令;传输层负责通过网络传输传感器的反馈信息及应用层的控制命令;应用层则是包括决策控制单元在内的控制系统,通过逻辑计算实现用户、感知和控制系统之间的逻辑耦合[8]. CPS通过物理层设备捕捉数据并通过网络把数据传输到应用层控制系统,联合各个组件组成一个庞大复杂的系统.如今越来越多的红外传感器、条形码等物理对象投入使用,这些装置连接互联网,传送已识别的数据和位置,以供控制系统监察和管理物理环境,而给物理对象产生控制命令的计算单元和处理单元则被放在云中.

互联网为了方便信息的共享,在设计之初就较少地考虑了安全因素,而互联网的发展远远超出了当时的设计预想.从第一种计算机病毒“大脑(Brain)”病毒,到2007席卷全国的熊猫烧香病毒,再到2017年“wanna cry”比特币勒索病毒蔓延全球,互联网发展面临着严峻的网络信息安全问题.目前互联网面临的安全包括网络攻击、恶意代码、数据欺诈和网络窃听等.网络攻击包括拒绝服务攻击(deny of service,DoS)、SQL注入攻击、缓存区溢出等;恶意代码包括计算机病毒、特洛伊木马、计算机蠕虫、后门、逻辑炸弹等;数据欺诈包括篡改消息,伪造身份等.

传统的物理系统运行在相对封闭的环境中,同时采用专线通信的方式,使得攻击者难以接入系统进行攻击,因此物理系统一直以来被默认为可以有效应对各类攻击,即在不考虑内部攻击的情况下,系统与外部没有联系就不会遭受攻击.传统的物理系统为提高系统的运行效率,实现系统的智能化和信息化,连接网络,将一部分的计算和决策放在云中.工业控制系统(industrial control system,ICS)就是其中一种,它通过通信协议和操作系统实现与外部系统隔离,但是为了改善功能和提高自动化水平,不断加强了与互联网的联系.这就使得物理系统的运行环境由原来的相对封闭变得更加开放,为攻击者提供了更多的可用作攻击的漏洞,使得CPS面临着内部和外部双重攻击的境遇.

大多物理系统在设计的早期阶段就考虑了应用环境和通信技术对于系统安全的影响,为系统设计了状态检测和故障诊断等机制,此外还针对特殊的情况准备了应急预案,比如电力系统采用状态估计来检测和消除错误数据,采用继电保护检测、隔离、切除系统故障[10].但是这些措施都是针对由于外部不可抗力因素导致系统发生的工程故障,如果攻击者针对这些措施的运行机制,制定对应的攻击策略,同时对多个目标进行攻击,就能够突破网络边界,攻入系统内部网络.近年来的Stuxnet、WindShark等安全事件都表明一旦攻击者成功的绕过物理安全防护体系,不但会对CPS安全构成重大威胁,甚至对社会造成严重的影响[7].

综上所述,CPS中物理系统与信息系统相互影响,信息系统遭受攻击可能会造成物理系统的设备损坏,而物理系统遭受攻击也会导致信息系统遭受网络攻击,所以信息系统和物理系统的安全定义不能完全地表述CPS安全.工信部发布的《信息物理系统白皮书2017》[11]指出:“信息物理系统应用越深化,工业信息系统安全形势将越严峻……安全是CPS可靠高效运行的保障. ”CPS面临的安全问题已经不仅仅是物理系统的工程安全,同时还包括了信息系统的信息安全及工程安全和信息安全引发的综合安全[10].随着CPS不断地融入社会,在社会中发挥重要的作用,CPS的安全研究正一步步地演变为涉及自然因素和社会因素的综合安全研究[12].

1 CPS发展历史及研究现状信息物理融合系统(cyber-physical systems,CPS)这一术语最早可以追溯到1948年诺伯特·维纳创造的“Cybernetics”一词,1992年美国国家航空航天局(NASA)第一次提出这一术语,美国科学家海伦·吉尔(Helen Gill)在2006年第1次对这一概念进行详细描述. CPS自从提出以来就引起了社会各界的广泛关注,2006年美国国家科学基金会(NSF)召开了世界第1个关于CPS的研讨会(NSF Workshop on Cyber-Physical Systems),会上将CPS定义为嵌入式系统通过计算机和物理系统的交互实现感知、控制、集成等功能;同年美国科学院将其列为重要研究项目,次年7月在《挑战下的领先——全球竞争世界中的信息技术研发》报告中把CPS列出了8大关键的信息技术之首;美国国家标准与技术研究院(National Institute of Standards and Technology,NIST)认为CPS是结合计算、通信和物理系统,并通过不同程度的交互实现相关功能,并在2014年启动了对CPS关键问题的研究,推动CPS在各个领域的应用[13].

作为传统制造业强国的德国早在2009年发表的《国家嵌入式系统技术路线图》中就指出,CPS是德国未来继续保持制造业领先地位的关键,2013年德国推出的“工业4.0”项目中就提出要建设一个全新的CPS服务平台,依托国内的平台建成了世界上第1个网络物理生产系统(cyber-physical production systems,CPPS)实验室,德国国家科学与工程院(acatech)对CPS定义为拥有多模态交互界面,从传感器获取物理数据及执行器作用于物理过程,通过网络连接的嵌入式集成系统.欧盟在2007年启动了嵌入智能与系统的先进研究与技术(advanced research and technology for embedded intelligence and systems,ARTEMIS)研究项目,在2014年又启动了“地平线2020”(Horizon 2020)项目,累计投入超过60亿欧元,旨在研究CPS在内的多项科技,欧盟第七框架计划(7th Framework Programme,FP7)认为CPS包含计算、通信和控制,紧密地与物理过程融合在一起.韩国从2008年就开始尝试将开设CPS课程并将研究的重点集中在计算、通信和嵌入式对象的跨平台研究上.日本则是以东京大学为首主要研究CPS在智能医疗和和机器人等方面的应用.

我国在2006年之前就开始了对CPS的相关内容的研究,在2008年正式将CPS研究列入今后技术发展重点,“国家自然科学基金”和“863计划”等一系列国家战略对此高度关注并对相关课题给与资金资助,2017年工信部联合国家标准化管理委员会等多个机构发布了《信息物理系统白皮书(2017)》,重点围绕“CPS是什么”、“为什么发展CPS”、“怎么发展CPS”等展开论述,在白皮书中对CPS做了如下的定义:“CPS通过集成先进的感知、计算、通信、控制等信息技术和自动控制技术,构建了物理空间与信息空间中人、机、物、环境、信息等要素相互映射、适时交互、高效协同的复杂系统,实现系统内资源配置和运行的按需响应、快速迭代、动态优化”[11].

此外还有许多的学者都表达了自己的见解. Lee[14]提出CPS以多源数据建模为基础,以5C(connection,conversion,cyber,cognition,configuration)体系为构架,加强网络与物理世界的风险管理,优化系统的逻辑决策,提高系统的准确度和强韧性,实现系统活动的优化协同. Lee[15]认为CPS是集成计算过程和物理过程的复杂系统,利用嵌入式系统和互联网来对物理世界进行检测控制,同时计算过程和物理过程因为反馈回路而相互影响.马文方[16]指出CPS从广义上可以理解为是一个网络化物理设备系统,在感知物理世界的基础上融入了计算、通信和控制能力,通过计算进程和物理进程的反馈环来增加或者扩展CPS功能,实现实时检测控制物理对象.

2 CPS安全分析随着信息系统和物理系统的深度融合,CPS系统将直接遭受信息系统中的网络攻击,并且在网络攻击后进一步引发连锁反应,造成硬件的故障甚至是损坏,例如2019年3月份委内瑞拉供应全国80%电力的古里水电站遭到破坏,导致全国23个州中的18个州电力供应中断,大面积停电令交通瘫痪、通讯中断、航班不能正常起降.所以,需要深层次地研究CPS的信息安全及与物理系统相结合的综合安全.此外,通过结合CPS系统模型,有助于更好地理解CPS系统的本质.

2.1 CPS信息安全CPS在控制系统中引入了网络特性,因此CPS面临着网络信息安全问题.首先,由于CPS使用环境的限制,无法在传感器中植入较强的计算、通信、存储能力,因此在设备内不易添加防火墙和杀毒软件等传统的安全措施.其次,由于CPS物理设备,如传感器等,因为分布在不同的地理位置,相互之间距离较远,使得个体之间通讯无法保障,及时地对所有设备进行更新及安装补丁面临着严峻的挑战,所以CPS进行更新需要做好繁琐的计划和准备工作,同时要保持系统的基本功能能够正常运行.

CPS中的网络特性对时间提出了较高的要求,要求系统确保信息交互的实时性及时间的准确性,如ICS中包含大量的实时决策单元,如果实时性及准确性没能够达到系统要求,就会引发一系列的系统运行故障最终导致系统损坏. CPS设备固有的缺陷令CPS不能使用公钥密码、调频通信等传统的网络安全手段,使用的嵌入式软件和通信协议还是在原有的基础上精简的版本,不完整的软件一定拥有安全漏洞,使得CPS不能完全支持应用层上的功能,导致用户的隐私信息被窃取,系统遭受非授权访问攻击.

CPS利用网络作为信息承载和核心,随着CPS网络规模的增长及分布式的信息处理,CPS在数据传输过程中容易遭受DOS攻击、认证攻击、路由攻击等多种攻击.此外CPS还面临着网络带宽高延迟、通信通道拥堵等问题.

2.2 CPS物理安全CPS的物理系统是一个相对封闭的系统,所有的通讯都依赖于与物理系统连接的外部网络,为了保障CPS感知数据的安全传输,必须要建立感知节点和通信网络之间的互信机制.节点之间存在的联系会导致某一节点遭受攻击或者发生故障,可能会连带附近的节点出现问题,从而影响整个网络,例如关键节点遭受恶意的网络攻击就会影响整个局部网络.

CPS感知设备分布地域广,面临的环境复杂多变,有的设备分布的地域缺少保护措施,除了容易遭受恶劣的自然环境如雷电、飓风等袭击,还会遭受人为的蓄意破坏.因为设备分布地域广、环境险恶,所以一旦设备发生故障或者损坏,人工无法及时的对停摆设备进行维修或者更换及升级换代.

除此以外,CPS嵌入式设备结构简单,设备本身的计算能力、通信宽带、能源供应及存储空间不能满足传统的互联网安全加密技术的要求,这就需要降低公钥加密等加密协议在设备中的开销;而对于ICS等大型的信息物理融合系统,庞大的系统意味着更多的安全漏洞,同时也面临着更多种类的攻击,这些大型系统一旦被成功攻击,不仅会面临着高昂的修复成本,还带来严重的后果.

2.3 CPS综合安全CPS是信息世界与物理世界的深度融合,物理世界是有限维度的,而信息世界是无限维度的,物理世界的运动变化是连续的,而信息世界数据处理是离散的[9],例如在物质世界中时间的流逝是不可阻挡的而且是并存的,然而信息世界中这些属性是不存在的.文[17]认为物理世界和信息世界的不同主要是并发模型和混杂表现的区别,其中物理世界的混杂表现是由各种机械运动、化学反应及生物活动等共同组成的,信息世界的混杂表现在网络通信协议、软件框架模型、执行代码及并发机制.信息世界与物理世界存在的天然差异使得CPS的安全面临着巨大的挑战.

信息世界与物理世界的交互实体包括控制、感知等,控制系统与信息世界和物理世界相连,既面临着物理世界的安全威胁,也同时面临着信息时节的安全威胁,同事还面临着共同引发的安全威胁.由于信息物理世界之间的差异,所以信息世界与物理世界之间的紧密耦合就很容易成为攻击者的攻击对象.例如,攻击者利用信息系统中存在的漏洞,发起跨维攻击来破坏物理系统,而单个物理节点的损坏会通过信息系统影响到其它的物理设备. 2014年的Havex木马攻击专门针对ICS中的工业控制软件,一旦攻击成功,就可以远程操控工业系统异常运转,造成系统失控、电网断路等后果.

3 CPS系统模型与所有的工程系统一样,CPS的建模有助于更好地理解和分析它的动态行为,建立统一的系统模型对于研究CPS具有理论和实践双重意义.目前对于CPS系统统一建模主要有2种:一种是满足CPS系统时空需求的分布式参数系统(distributed parameter systems,DPSs),另一种则是符合CPS系统时间复杂性的混合系统模型.由于网络与物理世界紧密耦合、高度协调,CPS可以看作是一个在多个时空维度[18]上具有高度自动化程度的动态重组和重新配置控制系统,所以DPS被广泛地用到多个时空维度上的CPS系统研究.另一方面,由于控制和监视任务通常是在数字平台上实现的,所以物理组件通常以连续时间的方式运行,而其它网络组件则以离散时间的方式运行,如何将这两个世界数学模型来建模和验证是目前CPS模型研究面临的难题,但是作为一种替代方法,混合系统模型为满足CPS这种时间复杂性提供了可能.文[19]对于分布式参数系统做了开创性的工作,在之后DPS就被各个领域的研究人员用来表示CPS.分布式模型考虑了测量和控制中的时间同步、不完全通信、数据包丢失、网络延迟、通信协议、系统状态一致性和分布式一致性等各种现象或性能要求,能够反映CPS建模的复杂性[20].在智能电网中对于CPS系统的鲁棒性提出了很高的要求[21],分布式控制方法比传统的集中式控制方法监控效果更好.文[22]采用多智能体系统的分布式协同控制,通过输入输出反馈线性化设计微电网的二次电压和频率控制,将非线性非均质动力学转化为线性动力学.对于有限的通信网络,网络引起的延迟、数据包丢失和量化等现象可能会导致系统性能下降.因此,研究这些网络诱导现象的影响引起了人们相当大的研究兴趣[23-24].文[23]提出了一种以PMU测量值为不等式约束处理电力系统状态估计的滤波算法.文[24]针对智能电网负载频率控制(LFC)设计了一种基于强化学习的智能控制器,该控制器考虑网络的时延和通信拓扑结构的变化来检测系统性能.混合系统理论为分析、设计和优化系统性能或某些参数提供了一个有效的数学工具.文[25]为保证智能交通系统的安全,提出了一种基于的分布式切换控制方案.考虑到CPS的数字化特性,文[26]提出了一种基于事件的采样策略,以满足网络设备或软件程序范式的资源限制.最近,文[27]提出了一种新的混合时间/事件触发架构,称为Mix-CPS.这种模型支持时间触发和事件触发任务的联合设计.在智能电网中,将离散动态和连续动态相结合也取得了一些显著的成果.例如,研究了混合系统的可达性分析,以满足电网中的一些规范.文[28]设计了事件触发结构中的比例—积分(PI)控制器,通过自适应动态规划实现负载频率控制.此外,攻击者或防御者在安全与防御领域的行为可以用离散的马尔可夫决策过程来描述,因为这种复杂行为具有表征能力.例如,在攻击场景中使用隐马尔可夫模型(HMM)跟踪攻击者的行为,同样可以利用有限状态隐马尔可夫模型来描述攻击下CPS的随机动力学[29].

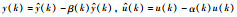

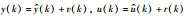

4 CPS网络攻击由于CPS系统是物理系统和信息系统紧密融合的复杂系统,也就意味着攻击者能够借助网络以一种高隐蔽性、低可测性的方式攻入系统.例如攻击者通过恶意代码、蠕虫病毒等来破坏控制系统,也可以通过截取通信数据等方式来伪装身份从而实现非授权访问核心信息,盗取机密信息. CPS系统如果没有足够的安全体系或者充足的软件防御措施,攻击者就可以通过特定的方式攻击CPS系统,实现对系统的破坏控制、信息盗取.目前网络攻击时CPS系统面临的主要威胁,因此对网络攻击进行数学建模是至关重要的.基于已发表的文献中,CPS网络攻击大致可以分为3类:拒绝服务攻击(denial-of-service,DoS)、重放攻击和欺骗攻击,其数学模型在表 1中简要列出.

广义上讲,任何合法方式导致服务器不能向用户提供服务的攻击手段都可以被称为DoS攻击. DoS攻击[30-31]最基本的攻击手段就是向服务器提出海量的请求,占用服务器的资源,使得合法用户无法及时得到响应,从而丧失了正常的网络服务.在CPS中,DoS攻击通过发送海量的伪造数据包的方式让信息系统与物理系统通信受阻,如果攻击者成功发动DoS攻击,那么信息系统向物理世界发送的控制信号及信息系统从物理世界接受的传感信号将被篡改为0,信息系统与物理系统处于不可通信的状态.目前有排队模型[32]、伯努利模型[33-34]、马尔可夫模型[35]等数学模型被应用于在DoS攻击下CPS系统性能的研究中.在排队模型中,可以将DoS攻击转换为时滞,并通过传统的分析方法如Lyapunov-Krasovskii泛函[36-37]能够有效解决系统的稳定性问题.文[38]提出了一种弹性框架,使得直流微电网在遭遇未知的DoS攻击时,提高电网的故障应对能力,保持系统的稳定性.文[39]探讨了DoS攻击的最优调度的问题,希冀在带有或者不带有入侵系统的远程最大估计器处取得最大化预期的平均预估误差. DoS攻击和缺失测量之间存在着不同的物理机制,但它们在伯努利的框架下的数学模型是一致的,因此可以采用缺失测量的方法来分析遭受DoS攻击的CPS系统性能.

4.2 欺骗攻击欺骗攻击是指攻击者修改不同网络部分之间的传输的数据包的完整性以获取对攻击目标的访问权或者获取关键信息的攻击手段.在2010年攻击伊朗核电站的Stuxnet蠕虫是典型的欺骗攻击,Stuxnet蠕虫利用了核电站信息系统的漏洞,入侵编程逻辑控制器(programmable logic controllers,PLC)重新编程了控制器的运行代码从而控制离心机偏离预期的运行,伪造数据欺骗离心机的数据采集与监控系统(supervisory control and data acquisition,SCADA),造成核电站近千台离心机损坏.在不同的场景下,欺骗攻击又被称为虚假数据注入攻击、恶意攻击[39-42].文[40]提出了一种基于优化框架的公式来构造稀疏攻击向量来应对虚假数据注入攻击.文[41]针对任意测量可能受到损害的随机攻击和修改制定状态的针对攻击两种典型情景分别构建了攻击模型,证明了在智能电网中如果受损测量的数量超过某个值,则一定存在欺骗攻击.文[43]研究欺骗攻击面对系统中卡尔曼滤波器和探测器的攻击调度问题,在面对系统的滤波器和传感器时,攻击成功需要的最大攻击次数及系统遭遇不同种类攻击时被攻破的概率.

4.3 重放攻击重放攻击是指攻击者收集一段时间内的传输数据,将其中的有效数据进行重复发送或者延迟发送. CPS系统内传输的数据是经过加密的,攻击者只能截取到加密的数据而无法知道数据的内容,但是如果使用这些数据对系统进行重放攻击,就可以在不知道数据具体内容的情况下攻入系统.重放攻击使用系统已经成功接受的数据,所以攻击者发送的数据能够轻易通过系统加密算法的检查,使得系统难及时检测出这种攻击,此外重放攻击还会导致CPS系统的时序约束出现故障.例如无线传感器网络(wireless sensor networks,WSNs)中的虫洞攻击,攻击者可以在两个终端之间建立通信链路来重放在不同区域中采集到的数据,更确切地说就是攻击者使用重放攻击可以破坏路由协议并且能够伪造两个通信节点之间的距离.所以重放攻击无需包括控制器和估计器在内的任何系统信息就能够发起攻击.一般在CPS系统传输的数据中采用数据计数器或者添加时间戳就可以来防止重放攻击.所以重放攻击可以建模为时变延迟,上限和变化率等信息是未知的,从调度角度看,应用时滞系统理论和优化方法能够计算出最大上界.

5 CPS攻击检测对于CPS的网络攻击主要是破坏CPS系统性能,从而造成巨大的经济损失或者人员伤亡,例如2010年伊朗布什尔核电站遭受Stuxnet攻击,造成近千台离心机损坏;2015年乌克兰电网遭到的Black-Energy 3攻击,造成多个变电站受损及大面积停电.但是如果能够尽早的检测识别并定位这些攻击时,就可以将攻击对系统造成的损失降至最低[44],所以CPS攻击检测在保护CPS系统安全方面扮演着至关重要的角色.例如电力系统和传感器网络等被广泛应用的CPS系统,通常在系统内配备坏数据检测器来检测系统状态与估计状态的偏差[45],当偏差超过限定的阈值时系统将报警,但是因为存在着限定的阈值,攻击引起的系统报警被限制的容忍范围之内.重放攻击不同于欺骗攻击和DoS攻击,是通过截取已经完成密钥验证的数据来伪造身份,所以检测重放攻击需要在系统通信数据内添加时间戳或者计数器等额外的附加信号. CPS系统内添加这些额外的信号并不会影响系统的相关功能,但是攻击者无法从截取的数据中获取到这些信息从而做出相应的反应,所以当系统输出的信号不是预期的情况下,系统就有可能遭受了重放攻击.大多数的情况下,CPS都是先遭受攻击然后才判断出攻击类别,而不是先知道攻击类别然后进行防御,所以在系统内最主要的目标就是检测到存在网络攻击然后解决掉从而确保系统的安全性能,判断系统遭受的攻击类型则是CPS系统安全问题的次要目标[46].

目前解决网络攻击的大致有两种思路[41]:一种就是预先保护系统的重要组件,另一种就是在攻击之后识别攻击者注入的错误数据.第1种方案目前可以通过在CPS系统中部署冗余的重要组件或者备份通信通道来实现.例如在系统外围建立围墙,铺设铁丝网,健全日常的人员检查、身份识别制度,防范物理入侵.此外在网络上建立安全防火墙及更新密钥和安装安全补丁来对抗网络攻击.但是这种方法只是被动地应对网络攻击,而且无法对CPS系统提供全面的安全保护.第2种方案可以作为第1种方案的额外补充,给CPS系统提供更充足的安全保护.第2种方案只要是在系统内部检测到病毒数据时及时删除,或者检测到攻击时及时纠正.根据目前已有的文献资料,总结了3种比较有代表性的检测方法:1) Quasi-FDI(fault detection and isolation,故障检测与隔离)技术;2)基于二元假设的贝叶斯检测;3)加权最小二乘法(weighted least square,WLS).

5.1 Quasi-FDI技术故障检测与隔离(fault detection and isolation,FDI)技术广泛地应用于网络控制系统,其在检测系统故障发生时间、确定故障类型及故障发生的位置等方面效果十分显著.受其影响,目前对于CPS系统在面对外部不可遇见的系统故障及面对网络攻击时的系统脆弱性的研究引起了广泛的关注[47-48]. Pasqualetti等[48]从系统理论和图论理论角度描述了无法检测和无法识别的攻击,并设计了Luenberger型检测滤波器来实现基本检测.文[47]研究了基于线性系统理论的攻击可检测性,设计了两个具有在线参数估计的自适应滑模观测器,分别估计状态攻击和传感器攻击,并表明它们有一致的攻击误差边界.有学者提出了系统状态的联合估计[49-51]和基于容错状态重建的攻击的方案[32]代替FDI.在文[49]中通过采用时滞微分观测器,用于检测来自攻击者隐蔽欺骗攻击所导致的系统故障.文[32]则研究了被噪声破坏的稀疏传感器测量的状态重建算法,旨在保护CPS系统免受任何以破坏传感器测量为目的的恶意攻击.此外,文[49]提出了使用聚类算法划分CPS,并通过设计检测和隔离传感器故障的机制来消除了传感器故障与CPS网络层之间的时间差.但是网络攻击与CPS系统物理层硬件故障是不同的物理机制,所以在解决CPS系统安全事故时要慎重考虑使用FDI方法.

5.2 基于二元假设的贝叶斯检测基于二元假设的贝叶斯检测作为是当前主流的检测方法,被广泛应用到传感器网络攻击及其数据融合的相关研究领域中[52-54].文[52]分析了在拜占庭攻击下,恶意用户将错误的感知数据发送到融合中心从而提高了错误感知结果的几率,协作频谱的感知性能极限.文[53]研究了在拜占庭分数不足以使融合中心(FC)盲目的情况下拜占庭最优攻击策略的封闭形式表达式.文[54]研究了在拜占庭攻击的情况下,基于二元假设的贝叶斯检测的最优数据融合规则.有学者结合贝叶斯检测和博弈理论提出了贝叶斯博弈理论框架[55-56]用来解决CPS系统的入侵检测问题.文[55]基于贝叶斯机制考虑了拍卖定价方案从而获得纳什均衡点,根据纳什均衡点来制定最优的价格与分配策略,同时检测恶意用户.文[56]研究了无人机在面临提高入侵检测率和减少开销两难境地,通过贝叶斯博弈模型来取得入侵检测率和系统开销及检测率和误报率之间的权衡.

5.3 加权最小二乘法由于加权最小二乘法(weighted least square,WLS)在数据测量方面是一种高效且可靠的安全方案,WLS常被用于构造测量数据的残差,然后与预先设定的阈值进行比较以此来判定是否存在不良测量,因此被广泛的应用到CPS系统,例如电力系统[57-59, 20].文[57]研究了在智能电网中使用基于加权最小二乘法的混合方法来检测或者省略测量的伪数据.针对虚假数据注入攻击的稀疏性质,文[58]设计了一种通过分离标称电网状态和异常的虚假数据检测机制来应对恶意攻击.为了实现对智能电网网络中虚假数据注入攻击的实时检测,文[59]基于马尔可夫链模型通过采用加权最小二乘法实现了以低复杂度处理多个测量数据,缩短了决策时间并同时提高了检测精度.文[20]在加权最小二乘法和博弈论的结合的基础上,引入了一种最小预算防御策略来防御电力系统遭受的虚假数据注入攻击,同时将表的选择问题转化为混合整数非线性规划问题来解决.

6 CPS安全控制在网络环境下,如何减轻网络攻击对CPS系统的影响及减少通讯故障发生的概率是目前CPS安全研究重点和难点.状态估计对于实时检测系统的动态行为及系统特定的任务发挥着重要的作用.在电力系统中,文[60]提出了一种基于自适应加权矩阵的分散估计方案,以减轻SCADA系统中不良数据的影响.文[61-62]则从攻击者的角度,研究网络攻击对于状态估计的影响.另外,在拜占庭使用量化数据攻击时,文[63]研究了零均值噪声中确定性均值漂移参数的分布式估计,并具体探讨了在不同攻击下的不同组别之间的比例关系.

攻击者和防御者在具有干扰攻击次数约束条件的线性时不变系统中存在纳什均衡.在文[64]中特别讨论了最大容忍攻击次数,它与强可观察性的概念高度相关.在该概念下,系统状态可以通过攻击弹性估计器精确地重建.坏数据检测器的部署导致攻击受到有界约束,文[65]在卡尔曼滤波的框架中讨论了随机时变非线性系统在遭受随机发生的欺骗攻击时系统状态估计的一些问题.除了弹性状态估计外,CPS还需要通过各种控制策略来降低来自隐蔽攻击的威胁.由于CPS系统是关键基础设施的核心,与其它系统受到的攻击相比,CPS被成功攻击后的后果通常更为严重.对于易受各种网络攻击的网络化控制系统,对于DoS攻击[66-68]、欺骗攻击[69-72]和重播攻击[73-74]的研究都取得了一些初步而富有成效的结果.

在CPS安全的大背景下,如何在安全与稳定之间做出权衡成为了研究的热点问题[75-78].文[75]利用博弈论来研究双方的相互作用及对系统稳定性的影响,而文[76]则是构建了一个博弈理论框架用来研究攻击者在攻击与不攻击之间的取舍.此外,文[79-81]通过识别和隔离行为不端的网络元素或对系统无伤的保护设计,研究了由分布式代理组成的CPS系统的攻击弹性协同控制方案.例如,引入弹性控制策略[78],将分布式发电机组的有效功率按其最大可用功率的一定比例调节.但是需要注意的是,几乎所有关于安全性的结果都是建立在系统动力学简单假设之上,这导致了理论结果与实际工程应用之间可能会出现偏差.

7 总结与展望随着5G时代即将来临,物理世界与信息世界正在发生着深刻的变革,目前各行各业都迫切需要具有自动化、智能化的CPS系统.目前CPS系统已经在智能电网、无人机、机器人控制、智能交通等领域取得了广泛的应用,在节约社会生产成本、提高生产效率的同时,信息网络中的网络攻击对CPS系统构成了严重的威胁,甚至造成了巨大的损失.近年来CPS系统遭受的攻击事件表明攻击者正在根据CPS系统的运行机制和安全策略制定更有针对性和更强破坏力的攻击方法.攻击者借助网络能够对智能电网、智能交通、大型水电站等社会生活的公共基础设施发起攻击,犹如达摩克里斯之剑悬在头顶,已经对国家安全、社会稳定和经济发展造成严重的威胁.因此快速有效地提升CPS安全防御能力迫在眉睫.通过研究国内外的CPS安全控制策略及攻击检测方法发现,CPS面临的攻击不再是单一的攻击,而是多种攻击组成的混合攻击,单一的攻击检测方法已经难以满足CPS安全防御的需要.随着信息系统和物理系统的加速融合,CPS将面临着不仅仅是网络攻击,还将面临的物理攻击及物理攻击和网络攻击组合的综合性攻击.如何有效地将物理系统的工程技术和信息系统的安全技术结合起来,实现对CPS系统的综合防御成为了下一个阶段的难题.本文结合现有的文献资料,整理了CPS遭受的网络攻击类型、攻击检测方法及安全控制策略,希望能够为将来的CPS信息系统和物理系统的综合安全研究提供一些参考.

| [1] |

刘金良, 顾媛媛, 费树岷.

基于事件触发和网络攻击的负荷频率控制电力系统H∞滤波器设计[J]. 中国科学(信息科学), 2018, 48(10): 1348–1363.

Liu J L, Gu Y Y, Fei S M. Event-based H∞filter design for load-frequency control systems under cyber-attacks[J]. Scientia Sinica (Informationis), 2018, 48(10): 1348–1363. |

| [2] | Dou C, Yue D, Guerrero J M, et al. Multiagent system-based distributed coordinated control for radial DC microgrid considering transmission time delays[J]. IEEE Transactions on Smart Grid, 2017, 8(5): 2370–2381. |

| [3] | Dou C, Yue D, Han Q, et al. Multi-agent system-based event-triggered hybrid control scheme for energy internet[J]. IEEE Access, 2017, 5: 3263–3272. DOI:10.1109/ACCESS.2017.2670778 |

| [4] |

阚哲, 郎宪明, 王晓蕾.

基于信息物理系统架构分支管道泄漏定位[J]. 信息与控制, 2018, 47(1): 22–28.

Kan Z, Lang X M, Wang X L. Leakage location of branch pipeline based on cyber-physical system architecture[J]. Information and Control, 2018, 47(1): 22–28. |

| [5] |

何忠贺, 王力, 张玲玉, 等.

城市交通网络正系统模型与稳态信号控制[J]. 信息与控制, 2016, 45(4): 499–505, 512.

He Z H, Wang L, Zhang L Y, et al. Positive system model of urban traffic networks and steady-state signal control[J]. Information and Control, 2016, 45(4): 499–505, 512. |

| [6] |

吴巨爱, 薛禹胜, 谢东亮, 等.

电动汽车参与运行备用的能力评估及其仿真分析[J]. 电力系统自动化, 2018, 42(13): 101–107, 168.

Wu J A, Xue Y S, Xie D L, et al. Evaluation and simulation analysis of reserve capability for electric vehicles[J]. Automation of Electric Power Systems, 2018, 42(13): 101–107, 168. DOI:10.7500/AEPS20180130012 |

| [7] | Ge H, Yue D, Xie X, et al. Analysis of cyber physical systems security issue via uncertainty approaches[M]//Advanced Computational Methods in Life System Modeling and Simulation. Berlin, Germany: Springer-Verlag, 2017: 421-431. |

| [8] |

黎作鹏, 张天驰, 张菁.

信息物理融合系统(CPS)研究综述[J]. 计算机科学, 2011, 38(9): 25–31.

Li Z P, Zhang T C, Zhang J. Survey on the research of cyber-physical systems (CPS)[J]. Computer Science, 2011, 38(9): 25–31. DOI:10.3969/j.issn.1002-137X.2011.09.005 |

| [9] |

彭昆仑, 彭伟, 王东霞, 等.

信息物理融合系统安全问题研究综述[J]. 信息网络安全, 2016(7): 20–28.

Peng K L, Peng W, Wang D X, et al. Research survey on security issues in cyber-physical systems[J]. Netinfo Security, 2016(7): 20–28. DOI:10.3969/j.issn.1671-1122.2016.07.004 |

| [10] |

刘烃, 田决, 王稼舟, 等.

信息物理融合系统综合安全威胁与防御研究[J]. 自动化学报, 2019, 45(1): 5–24.

Liu T, Tian J, Wang J Z, et al. Integrated security threats and defense of cyber-physical systems[J]. Acta Automatica Sinica, 2019, 45(1): 5–24. |

| [11] |

中国信息物理系统发展论坛.信息物理系统白皮书[EB/OL].(2017-03-01)[2019-03-25]. https://www.innovation4.cn/library/r14012. China Cyber-Physical System Development Forum. CyberPhysical system white paper[EB/OL].(2017-03-01)[2019-03-25]. http://www.innovation4.cn/library/r14012. |

| [12] |

管晓宏, 赵千川, 贾庆山, 等.

信息物理融合能源系统[M]. 北京: 科学出版社, 2016: 1-10.

Guan X H, Zhao Q C, Jia Q S, et al. Information physics fusion energy system[M]. Beijing: Science Press, 2016: 1-10. |

| [13] | Edward R. Griffor, Christopher Greer, et al. Framework for cyber-physical systems: Volume 1, overview[EB/OL].(2018-11-10)[2019-03-25]. https://doi.org/10.6028/NIST.SP.1500-201. |

| [14] | Lee J, Bagheri B, Kao H A. A cyber-physical systems architecture for Industry 4.0-based manufacturing systems[J]. Manufacturing Letters, 2015, 3: 18–23. DOI:10.1016/j.mfglet.2014.12.001 |

| [15] | Lee E A. CPS foundations[C]//Design Automation Conference. New York, NJ, USA: ACM, 2010: 737-742. |

| [16] |

马文方. CPS: 从感知网到感控网[N].中国计算机报, 2010-03-01(025). Ma W F. CPS: Sensor-net to sensor-acuator-net[N]. China Information World, 2010-03-01(025). |

| [17] |

刘景力.信息物理系统风险评估分析与设计[D].北京: 北京邮电大学, 2013. Liu J L. Analysis and design of cyber physical system risk assesment[D]. Beijing: Beijing University of Posts and Telecommunications, 2013. |

| [18] | Guan X, Yang B, Chen C, et al. A comprehensive overview of cyber-physical systems:From perspective of feedback system[J]. IEEE/CAA Journal of Automatica Sinica, 2016, 3(1): 1–14. |

| [19] | Jai A E, Pritchard A J. Sensors and actuators in distributed systems[J]. International Journal of Control, 1987, 46(4): 1139–1153. DOI:10.1080/00207178708933956 |

| [20] | Derler P, Lee E A, Sangiovanni Vincentelli A. Modeling cyber-physical systems[J]. Proceedings of the IEEE, 2012, 100(1): 13–28. |

| [21] | Erol-Kantarci M, Mouftah H T. Energy-efficient information and communication infrastructures in the smart grid:A survey on interactions and open issues[J]. IEEE Communications Surveys&Tutorials, 2015, 17(1): 179–197. |

| [22] | Bidram A, Lewis F L, Davoudi A. Distributed control systems for small-scale power networks:Using multiagent cooperative control theory[J]. IEEE Control Systems Magazine, 2014, 34(6): 56–77. DOI:10.1109/MCS.2014.2350571 |

| [23] | Hu L, Wang Z, Rahman I, et al. A constrained optimization approach to dynamic state estimation for power systems including PMU and missing measurements[J]. IEEE Transactions on Control Systems Technology, 2016, 24(2): 703–710. |

| [24] | Singh V P, Kishor N, Samuel P. Distributed multi-agent system-based load frequency control for multi-area power system in smart grid[J]. IEEE Transactions on Industrial Electronics, 2017, 64(6): 5151–5160. DOI:10.1109/TIE.2017.2668983 |

| [25] | Hu B, Lemmon M D. Distributed switching control to achieve almost sure safety for leader-follower vehicular networked systems[J]. IEEE Transactions on Automatic Control, 2015, 60(12): 3195–3209. DOI:10.1109/TAC.2015.2418451 |

| [26] | Kantarci M E, Mouftah H T. Energy-efficient information and communication infrastructures in the smart grid:A survey on interactions and open issues[J]. IEEE Communications Surveys&Tutorials, 2015, 17(1): 179–197. |

| [27] | Yao J, Xu X, Liu X. MixCPS:Mixed time/event-triggered architecture of cyber-physical systems[J]. Proceedings of the IEEE, 2016, 104(5): 923–937. DOI:10.1109/JPROC.2016.2519381 |

| [28] | Dong L, Tang Y, He H, et al. An event-triggered approach for load frequency control with supplementary ADP[J]. IEEE Transactions on Power Systems, 2017, 32(1): 581–589. |

| [29] | Shi D, Elliott J, Chen T. On finite-state stochastic modeling and secure estimation of cyber-physical systems[J]. IEEE Transactions on Automatic Control, 2017, 62(1): 65–80. DOI:10.1109/TAC.2016.2541919 |

| [30] | Cheng Z, Yue D, Hu S, et al. An indirect-direct event-triggered mechanism for networked control system against DoS attacks[C]//2018 Australian&New Zealand Control Conference (ANZCC). Piscateway, NJ, USA: IEEE, 2018: 27-32. |

| [31] | Chen X, Wang Y, Hu S. Event-based robust stabilization of uncertain networked control systems under quantization and denial-of-service attacks[J]. Information Sciences, 2018, 459: 369–386. DOI:10.1016/j.ins.2018.05.019 |

| [32] | Shoukry Y, Tabuada P. Event-triggered state observers for sparse sensor noise/attacks[J]. IEEE Transactions on Automatic Control, 2016, 61(8): 2079–2091. DOI:10.1109/TAC.2015.2492159 |

| [33] | Zhu Y F, Yang F W, Li C J, et al. Strong γk-γcl H∞stabilization for networked control systems under denial of service attacks[J]. Journal of the Franklin Institute, 2019, 356(5): 2723–2741. DOI:10.1016/j.jfranklin.2018.12.019 |

| [34] | Amin S, Schwartz G A, Sastry S S. Security of interdependent and identical networked control systems[J]. Automatica, 2013, 49(1): 186–192. DOI:10.1016/j.automatica.2012.09.007 |

| [35] | Befekadu G K, Gupta V, Antsaklis P J. Risk-sensitive control under Markov modulated denial-of-service (DoS) attack strategies[J]. IEEE Transactions on Automatic Control, 2015, 60(12): 3299–3305. DOI:10.1109/TAC.2015.2416926 |

| [36] | Zhang X, Lin W, Han Q, et al. Global asymptotic stability for delayed neural networks using an integral inequality based on nonorthogonal polynomials[J]. IEEE Transactions on Neural Networks and Learning Systems, 2018, 29(9): 4487–4493. DOI:10.1109/TNNLS.2017.2750708 |

| [37] | Zhang X M, Han Q L. Global asymptotic stability analysis for delayed neural networks using a matrix-based quadratic convex approach[J]. Neural Networks, 2014, 54: 57–69. DOI:10.1016/j.neunet.2014.02.012 |

| [38] | Liu J, Lu X, Wang J. Resilience analysis of DC Microgrids under denial of service threats[J]. IEEE Transactions on Power Systems, 2019, 34(4): 3199–3208. DOI:10.1109/TPWRS.2019.2897499 |

| [39] | Zhang H, Cheng P, Shi L, et al. Optimal denial-of-service attack scheduling in cyber-physical systems[R/OL]. Hangzhou: Zhejiang University. http://www.sensornet.cn/heng/HengestimationFull.pdf. |

| [40] | Kim T T, Poor H V. Strategic protection against data injection attacks on power grids[J]. IEEE Transactions on Smart Grid, 2011, 2(2): 326–333. |

| [41] | Hao J, Piechocki R J, Kaleshi D, et al. Sparse malicious false data injection attacks and defense mechanisms in smart grids[J]. IEEE Transactions on Industrial Informatics, 2015, 11(5): 1–12. DOI:10.1109/TII.2015.2475695 |

| [42] | Liu J, Xia J, Tian E, et al. Hybrid-driven-based H-infinity filter design for neural networks subject to deception attacks[J]. Applied Mathematics and Computation, 2018, 320: 158–174. DOI:10.1016/j.amc.2017.09.007 |

| [43] | Ding D R, Wei G L, Zhang S J, et al. On scheduling of deception attacks for discrete-time networked systems equipped with attack detectors[J]. Neurocomputing, 2017, 219: 99–106. DOI:10.1016/j.neucom.2016.09.009 |

| [44] | Shi D, Elliott R J, Chen T. On finite-state stochastic modeling and secure estimation of cyber-physical systems[J]. IEEE Transactions on Automatic Control, 2017, 62(1): 65–80. DOI:10.1109/TAC.2016.2541919 |

| [45] | Rai A, Ward D, Roy S, et al. Vulnerable links and secure architectures in the stabilization of networks of controlled dynamical systems[C]//2012 American Control Conference. Piscateway, NJ, USA: IEEE, 2012: 1248-1253. |

| [46] | Shi D, Guo Z, Johansson K H, et al. Causality countermeasures for anomaly detection in cyber-physical systems[J]. IEEE Transactions on Automatic Control, 2018, 63(2): 386–401. DOI:10.1109/TAC.2017.2714646 |

| [47] | Ao W, Song Y, Wen C. Adaptive cyber-physical system attack detection and reconstruction with application to power systems[J]. IET Control Theory Application, 2016, 10(12): 1458–1468. DOI:10.1049/iet-cta.2015.1147 |

| [48] | Pasqualetti F, Dörfler F, Bullo F. Attack detection and identification in cyber-physical systems[J]. IEEE Transactions on Automatic Control, 2013, 58(11): 2715–2729. DOI:10.1109/TAC.2013.2266831 |

| [49] | Amin S, Litrico X, Sastry S S, et al. Cyber security of water SCADA Systems-Part Ⅱ:Attack detection using enhanced hydrodynamic models[J]. IEEE Transactions on Control Systems Technology, 2013, 21(5): 1679–1693. DOI:10.1109/TCST.2012.2211874 |

| [50] | Alippi C, Ntalampiras S, Roveri M. Model-free fault detection and isolation in large-scale cyber-physical systems[J]. IEEE Transactions on Emerging Topics in Computational Intelligence, 2017, 1(1): 61–71. DOI:10.1109/TETCI.2016.2641452 |

| [51] | Mo Y, Sinopoli B. On the Performance degradation of cyber-physical systems under stealthy integrity attacks[J]. IEEE Transactions on Automatic Control, 2016, 61(9): 2618–2624. DOI:10.1109/TAC.2015.2498708 |

| [52] | Rawat A S, Anand P, Chen H, Varshney P K. Collaborative spectrum sensing in the presence of byzantine attacks in cognitive radio networks[J]. IEEE Transactions on Signal Processing, 2011, 59(2): 774–786. DOI:10.1109/TSP.2010.2091277 |

| [53] | Kailkhura B, Han Y S, Brahma S, et al. Distributed Bayesian detection in the presence of byzantine data[J]. IEEE Transactions on Signal Processing, 2015, 63(19): 5250–5263. DOI:10.1109/TSP.2015.2450191 |

| [54] | Hashlamoun W, Brahma S, Varshney P K. Audit bit based distributed Bayesian detection in the presence of Byzantines[J]. IEEE Transactions on Signal and Information Processing over Networks, 2018, 4(4): 643–655. DOI:10.1109/TSIPN.2018.2806842 |

| [55] | Chorppath A K, Alpcan T, Boche H. Bayesian mechanisms and detection methods for wireless network with malicious users[J]. IEEE Transactions on Mobile Computing, 2016, 15(10): 2452–2465. DOI:10.1109/TMC.2015.2505724 |

| [56] | Sedjelmaci H, Senouci S M, Ansari N. Intrusion detection and ejection framework against lethal attacks in UAV-Aided networks:A Bayesian game-theoretic methodology[J]. IEEE Transactions on Intelligent Transportation Systems, 2017, 18(5): 1143–1153. DOI:10.1109/TITS.2016.2600370 |

| [57] | Khorshidi R, Shabaninia F. A new method for detection of fake data in measurements at smart grids state estimation[J]. IET Science, Measurement&Technology, 2015, 9(6): 765–773. |

| [58] | Liu L, Esmalifalak M, Ding Q, et al. Detecting false data injection attacks on power grid by sparse optimization[J]. IEEE Transactions on Smart Grid, 2014, 5(2): 612–621. DOI:10.1109/TSG.2013.2284438 |

| [59] | Huang Y, Tang J, Cheng Y, et al. Real-time detection of false data injection in smart grid networks:An adaptive CUSUM method and analysis[J]. IEEE Systems Journal, 2016, 10(2): 532–543. DOI:10.1109/JSYST.2014.2323266 |

| [60] | Li X, Scaglione A. Robust decentralized state estimation and tracking for power systems via network gossiping[J]. IEEE Journal on Selected Areas in Communications, 2013, 31(7): 1184–1194. DOI:10.1109/JSAC.2013.130703 |

| [61] | Deng R, Xiao G, Lu R. Defending against false data injection attacks on power system state estimation[J]. IEEE Transactions on Industrial Informatics, 2017, 13(1): 198–207. DOI:10.1109/TII.2015.2470218 |

| [62] | Yang Q, Yang J, Yu W, et al. On false data-injection attacks against power system state estimation:Modeling and countermeasures[J]. IEEE Transactions on Parallel and Distributed Systems, 2014, 25(3): 717–729. DOI:10.1109/TPDS.2013.92 |

| [63] | Zhang J, Blum R S, Lu X, et al. Asymptotically optimum distributed estimation in the presence of attacks[J]. IEEE Transactions on Signal Processing, 2015, 63(5): 1086–1101. DOI:10.1109/TSP.2014.2386281 |

| [64] | Fawzi H, Tabuada P, Diggavi S. Secure estimation and control for cyber-physical systems under adversarial attacks[J]. IEEE Transactions on Automatic Control, 2014, 59(6): 1454–1467. DOI:10.1109/TAC.2014.2303233 |

| [65] | Ding D, Shen Y, Song Y, et al. Recursive state estimation for discrete time-varying stochastic nonlinear systems with randomly occurring deception attacks[J]. International Journal of General Systems, 2016, 45(5): 548–560. DOI:10.1080/03081079.2015.1106739 |

| [66] | Chen B, Ho D W C, Zhang W A, et al. Distributed dimensionality reduction fusion estimation for cyber-physical systems under DoS attacks[J]. IEEE Transactions on Systems, Man, and Cybernetics:Systems, 2017, 49(2): 1–14. |

| [67] | An L, Yang G. Decentralized adaptive fuzzy secure control for nonlinear uncertain interconnected systems against intermittent DoS attacks[J]. IEEE Transactions on Cybernetics, 2019, 49(3): 827–838. DOI:10.1109/TCYB.2017.2787740 |

| [68] | Yang C, Yang W, Shi H. DoS attack in centralised sensor network against state estimation[J]. IET Control Theory&Applications, 2018, 12(9): 1244–1253. |

| [69] | Ding D, Wang Z, Han Q, et al. Security control for discrete-time stochastic nonlinear systems subject to deception attacks[J]. IEEE Transactions on Systems, Man, and Cybernetics:Systems, 2018, 48(5): 779–789. DOI:10.1109/TSMC.2016.2616544 |

| [70] | Li Y, Shi L, Chen T. Detection against linear deception attacks on multi-sensor remote state estimation[J]. IEEE Transactions on Control of Network Systems, 2018, 5(3): 846–856. DOI:10.1109/TCNS.2017.2648508 |

| [71] | Li Y, Zhang P, Zhang L, et al. Active synchronous detection of deception attacks in microgrid control systems[J]. IEEE Transactions on Smart Grid, 2017, 8(1): 373–375. DOI:10.1109/TSG.2016.2614884 |

| [72] | Ma L, Wang Z, Han Q, et al. Variance-constrained distributed filtering for time-varying systems with multiplicative noises and deception attacks over sensor networks[J]. IEEE Sensors Journal, 2017, 17(7): 2279–2288. DOI:10.1109/JSEN.2017.2654325 |

| [73] | Chen B, Ho D W C, Hu G, et al. Secure fusion estimation for bandwidth constrained cyber-physical systems under replay attacks[J]. IEEE Transactions on Cybernetics, 2018, 48(6): 1862–1876. DOI:10.1109/TCYB.2017.2716115 |

| [74] | Zhu M, Martínez S. On the performance analysis of resilient networked control systems under replay attacks[J]. IEEE Transactions on Automatic Control, 2014, 59(3): 804–808. DOI:10.1109/TAC.2013.2279896 |

| [75] | Farraj A, Hammad E, Daoud A A, et al. A game-theoretic analysis of cyber switching attacks and mitigation in smart grid systems[J]. IEEE Transactions on Smart Grid, 2016, 7(4): 1846–1855. |

| [76] | Li Y, Quevedo D E, Dey S, et al. A game-theoretic approach to fake-acknowledgment attack on cyber-physical systems[J]. IEEE Transactions on Signal and Information Processing over Networks, 2017, 3(1): 1–11. DOI:10.1109/TSIPN.2016.2611446 |

| [77] | Attiah A, Chatterjee M, Zou C C. A game theoretic approach to model cyber attack and defense strategies[C]//2018 IEEE International Conference on Communications (ICC). Piscateway, NJ, USA: IEEE, 2018: 1-7. |

| [78] | Zhang R, Zhu Q, Hayel Y. A bi-level game approach to attack-aware cyber insurance of computer networks[J]. IEEE Journal on Selected Areas in Communications, 2017, 35(3): 779–794. DOI:10.1109/JSAC.2017.2672378 |

| [79] | Liu Y, Xin H, Qu Z, et al. An attack-resilient cooperative control strategy of multiple distributed generators in distribution networks[J]. IEEE Transactions on Smart Grid, 2016, 7(6): 2923–2932. DOI:10.1109/TSG.2016.2542111 |

| [80] | Ashok A, Govindarasu M, Wang J. Cyber-physical attack-resilient wide-area monitoring, protection, and control for the power grid[J]. Proceedings of the IEEE, 2017, 105(7): 1389–1407. DOI:10.1109/JPROC.2017.2686394 |

| [81] | Pajic M, Weimer J, Bezzo N, et al. Design and implementation of attack-resilient cyber physical systems:With a focus on attack-resilient state estimators[J]. IEEE Control Systems Magazine, 2017, 37(2): 66–81. DOI:10.1109/MCS.2016.2643239 |