0 引言

微电网(MG)是一种有别于主干电网的新型供电系统,通常一个微电网包含分布式负载、低压分布式电源和储能设备,其中分布式电源包括微型引擎、风力引擎、光能发电机,储能设备包括风轮发电存储系统(FESS)和电池储能系统(BESS)[1].其相比于主干电网,微电网能够更经济地应用于农村及偏远地区,而这些地区若采用主干网输电的话,则经济代价很大[2].

由于微电网的分布化,其控制通过网络来实现,具有典型的信息与物理装置目标结合的特征,是一个信息—物理系统.对于一个电力系统,决策控制依据的是测量系统,主要通过测量电网主干和支路的有功和无功功率,然而用来评估电网运行的重要变量却是不可直接测量的(如电压、相位等),因此需要通过状态估计器来估计这些状态变量.同时网络具有易攻击性的特点,因此对微电网的攻击必须作为微电网应用所必须考虑的问题.对于一般的网络攻击,可以使用残差检测法检测攻击的产生.然而,对于虚假数据注入攻击,只要知道受攻击系统的配置信息,就能精心组织一种攻击,使得一般的残差检测无法发现[3].这样产生的后果也是严重的,如2015年发生的乌克兰大停电[4].近年来的研究表明,对虚假数据注入攻击,对策主要有两种[5]:基于防护的策略和基于检测的策略.基于防护的策略主要是确定重要的节点使之不被攻击,如连续的监视,与互联网隔离开等[6].基于检测的策略主要是发现受到攻击的测量节点,并且使用正确的数据替换它[7].对于攻击的检测,文[8]通过残差的分布期望等信息来判断是否产生了攻击,但是这需要一段时间的数据才能提供判断.文[9]研究的是对于已知系统状态方程的情况的状态估计,仍采用残差检测.而文[10]基于测量矩阵低秩的特性,化成稀疏最优问题,文[11]通过相互之间的信息熵来刻画受攻击与否,文[12]通过机器学习的方法进行错误数据检测,这些方法都是没有采用残差检测.

在系统波动不大的情况下,若攻击只是发生在测量端,即输出端,则如何区分攻击和噪声扰动,是一个棘手的问题.为此,希望找到一种新的残差检测机制,使得在精心设计的攻击下依然能够发现攻击.本文针对注入于测量端的虚假数据注入攻击,使得测量值的增量在状态波动不大的情况下仍然满足正态分布的特性;对增量进行χ2检测,从而区分出是攻击还是噪声,以此来判断是否发生攻击;然后,采用攻击前的准确的测量值代替被攻击测量值进行控制.

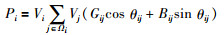

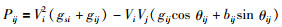

1 问题描述在通常的微电网中,第i条总线上的有功功率Pi和无功功率Qi为[5]

|

(1) |

|

(2) |

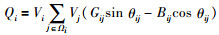

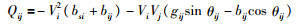

从第i条总线到第j条总线的有功功率Pij和无功功率Qij为

|

(3) |

|

(4) |

其中,Vi为i总线上的电压,θi为i总线中的相角,θij=θi-θj,Gij+jBij为i总线和j总线之间的线路阻抗,gsi+jbsi为分路支路中i总线的阻抗,Ωi为与i总线相连的总线集合.

由上述电网的电力潮流计算公式,可以得到电力系统测量系统数学模型[13]:

|

(5) |

其中,z=(z1,…,zm)T表示测量向量;x∈R2n-1表示所要估计的状态变量,n为系统总线的数量,x=(θT,VT)T,V=(V1,…,Vn)T表示总线的电压值向量,θ=(θ2,…,θn)T表示每条总线相对于第1条总线的相位差值向量;e=(e1,…,em)T表示量测误差,e~N(0,R)是一个零均值的高斯变量,其协方差矩阵R=diag(σ12,…,σm2),h(x)是一个非线性向量函数.

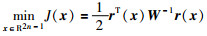

定义残差向量r(x)=z-h(x),则最小加权平方法的问题为[14]

|

(6) |

其中,W=diag(w12,…,wm2).

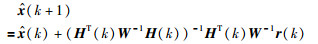

对于离散系统,利用最小加权平方法可以得到对状态变量的估计[15]:

|

(7) |

其中,

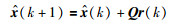

令Q=(HT(k)W-1H(k))-1HT(k)W-1,从而有:

|

(8) |

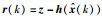

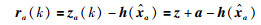

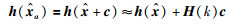

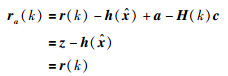

Liu等在文[3]中给出了直流线性系统的虚假数据注入攻击,将其扩展至交流非线性系统中,有:

|

(9) |

其中,ra(k)是受攻击后的残差;a是注入的攻击数据,由于攻击注入的是测量端,所以并没有攻击状态量,因此攻击只影响状态估计;

|

(10) |

则,若有:

|

(11) |

可得

|

(12) |

从而攻击后残差不变,因此传统的残差检测器不能发现有攻击产生.为此采用测量值增量来进行卡方检测,在系统波动不大的情况下,将能够发现测量系统受到的攻击.

2 攻击检测机制由于虚假数据注入攻击的隐蔽性使得其无法用一般的方法检测出来,因此有必要设计一个新的检测思路.由于对于电网进入稳态环境后,状态值的波动有明确的限制指标,比如GB/T15945《电能质量电力系统频率允许偏差》标准中规定:“我国电网频率正常为50 Hz,对电网容量在300万千瓦及以上者,偏差不超过±0.2 Hz;对电网容量在300万千瓦以下者,偏差不超过±0.5 Hz”.

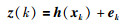

假设系统已经进入了稳态环境,从而波动几乎为零.在此假设成立的情况下,考虑只对输出端也即测量端进行虚假数据注入攻击,攻击者目的是让控制系统接收到错误的测量数据,从而进行错误的控制,破坏系统的稳态.

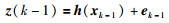

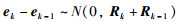

在这种情况下,由于假设系统进入稳态,所以注意到状态在不受干扰的情况下波动几乎为零,测量值只受测量噪声的影响进行波动.而干扰噪声e~N(0,R)是一个零均值的高斯变量,其协方差矩阵R=diag(σ12,…,σm2),记x(k)为xk,那么有:

|

(13) |

|

(14) |

噪声ek~N(0,Rk),ek-1~N(0,Rk-1)且相互独立,则有:

|

(15) |

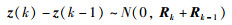

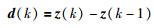

即,稳态时测量值的增量满足:

|

(16) |

明显地,测量值的增量服从一个已知的分布,从而对于任何在统计上不服从该分布的数据,可以被当成攻击检测出来.于是,可以定义新的增量χ2检测器:

|

(17) |

其中,

|

(18) |

本文假定攻击不是一直不变的.这个假定很容易满足,因为攻击也受到能量等限制,从而增量也并不为零.

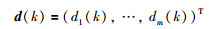

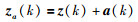

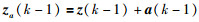

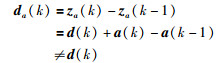

在测量值受攻击的情况下,有:

|

(19) |

|

(20) |

其中,a(k)≠a(k-1),所以攻击发生后的增量与攻击发生前的分布不同,也即:

|

(21) |

假设对于增量的实际测量值为

|

(22) |

可以对d(k)进行基于已知分布的假设检验,对于第i个分量di(k),选定一个显著性水平α,对应第i个分量的置信区间为[τi,+∞).一旦有di(k)>τi,就认为系统受到攻击(di(k)>τi不满足随机干扰的分布,因此就认为引起的因素不是干扰而是攻击).

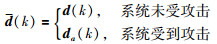

定义攻击发生标志φk:

|

(23) |

其中,τi是一个预先设定好的阈值,

对于τi,由于不同的测量分量服从不同参数的正态分布,所以进行假设检验的阈值也是不同的.

假设噪声干扰都是服从标准正态分布,所以测量值增量的内积服从自由度为2的χ2分布.对χ2分布查表可知,显著性水平为0.05时的置信区间为[5.99,+∞),所以可得τi为5.99.

进行假设检验,检验假设H0和备择假设H1:

|

在检验假设H0成立的情况下,

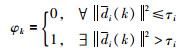

系统攻击检测的流程图如图 1所示,其中z′(k)代表经过检测机制处理的测量值:

|

(24) |

|

| 图 1 检测算法流程图 Fig.1 Flow chart of detection algorithm |

即,在这种情况下,可以根据攻击发生标志来判断攻击发生与否,若攻击发生,则不将此时的测量值传递给控制器.经过增量检测的状态估计器为

|

(25) |

式中对于受攻击的测量值不予采用.

可以用上述算法得到的真实状态量来进行状态反馈控制.而对于受攻击的数据直接采取舍弃的方法,相当于网络控制中的丢包问题.丢包控制已有大量的文献予以解决[16-20].

3 实验结果利用Matlab进行仿真实验,假定系统在不受干扰影响时状态量不变,而虚假数据注入只是攻击测量系统,并不会直接影响系统,系统状态只受到随机干扰的影响,所以只有在测量端需要进行攻击检测.

为此进行仿真实验,假定系统是二维的,测量系统[21]为z=Hx,加权矩阵为单位矩阵.其中,

|

虚假数据注入攻击条件的攻击向量需要满足条件(11).求解式(11),可以得到两个通解:

|

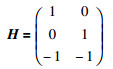

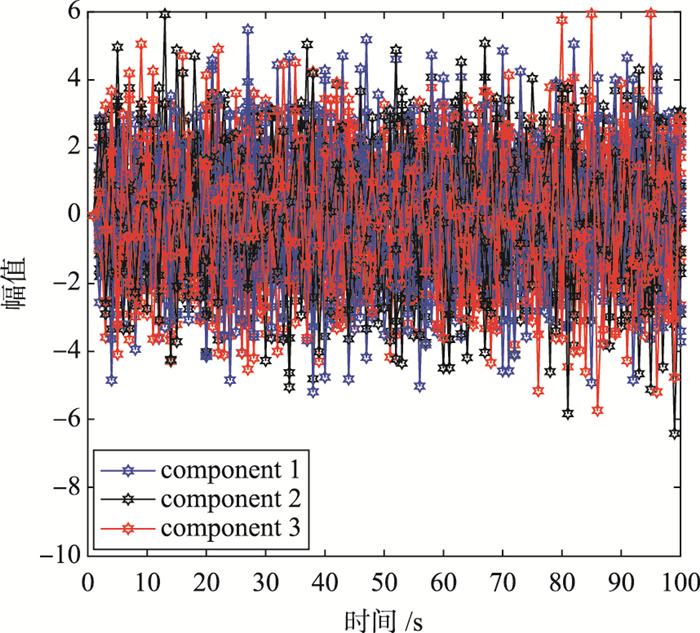

对于不同时刻取通解的不同线性组合作为攻击向量a,结果如图 2所示. 图 2中的横坐标表示时间,纵坐标表示注入虚假的数据幅值,如电网中可以是电压电流或有功功率等.不同颜色代表向量的不同分量.

|

| 图 2 对测量端加入的虚假数据注入攻击 Fig.2 False data injection attack on measuring end |

由于系统状态波动不大,所以系统测量值保持不变,假定原系统测量值恒定为

|

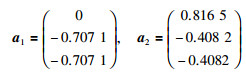

加入随机干扰,随机干扰信号是均值为0,方差为1,长度为100的高斯变量.

取误差的协方差阵为e~N(0,I),则有:

|

对于传统的卡方检测,以每一个分量进行独立的卡方检测.对于仿真实例,采用本文所提出的增量检测.因为假定3个分量的误差的都是方差为1的正态分布,所以对每个分量采用的置信区间是一致的.

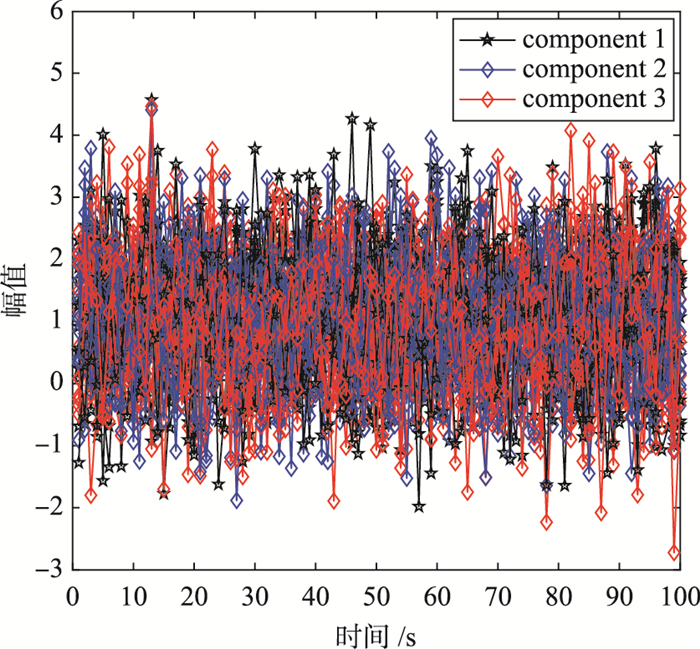

测量值的误差即是测量噪声,属于随机干扰,如图 3所示,可以发现未受攻击时测量数据也波动剧烈.

|

| 图 3 未受攻击的测量值(含噪声) Fig.3 Unattacked measurements (including noise) |

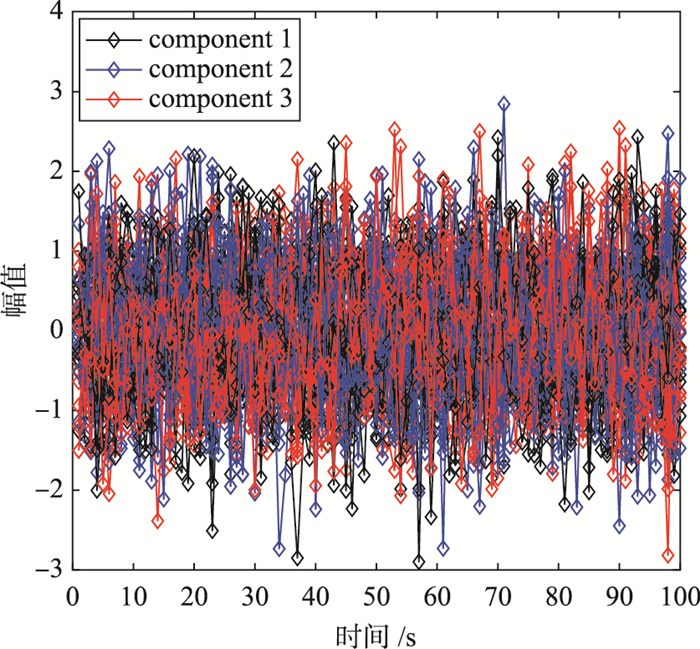

然后,进行测量值增量的检测.因为正常未受攻击时刻测量值的增量满足2自由度的χ2分布,所以进行χ2检验.

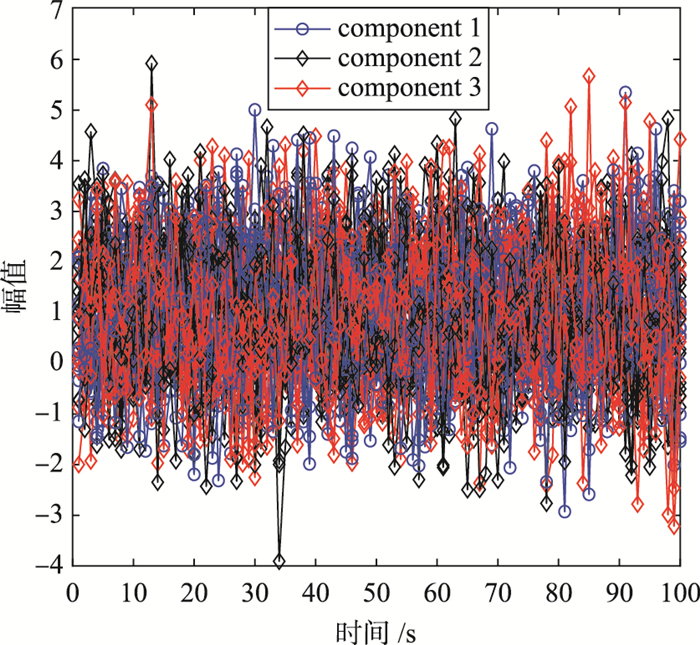

受到攻击之后的测量值如图 4所示. 图 5是增量随时间变化的情形.

|

| 图 4 受到虚假数据注入攻击的测量值 Fig.4 Measurements attacked by false data injection |

|

| 图 5 测量值的增量随时间变化图 Fig.5 Increment of measurements versus time |

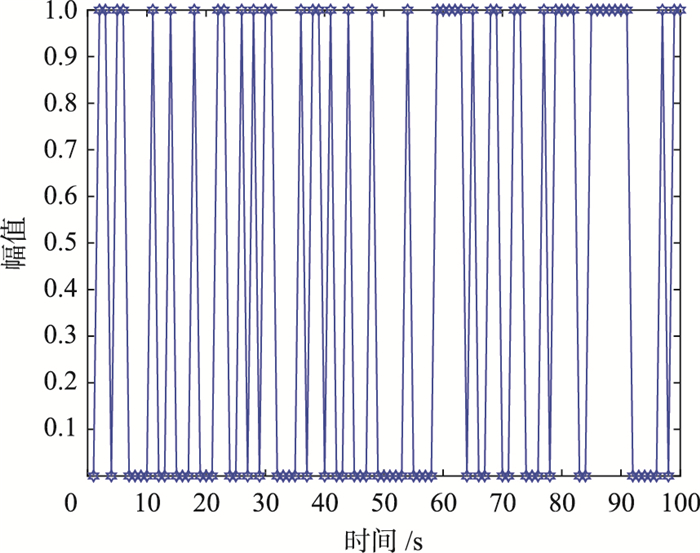

得到增量变化的数据后,利用2自由度的χ2分布得到显著性水平是0.05时的假设检验p值τi=5.99(i=1,2,3).进行假设检验,凡是分量的增量大于5.99的情况,则认为该测量值受到攻击,基于该假设检验判断正确的概率有95%.

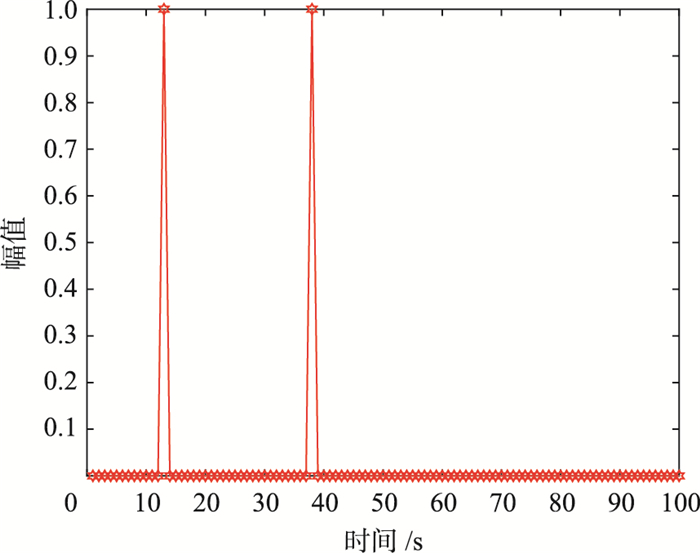

攻击标志为1表示检测到攻击.从图 6可以看出,对于精心设计的虚假数据注入攻击,通用的残差检测几乎无法发现,从而验证了虚假数据注入攻击的隐蔽性.而使用本文提出的增量检测能检测出攻击的概率大为提高,如图 7所示.虽然无法完全检测出,但是检测成功的概率大大提高.共检测出了45个攻击,多次实验检测率都在40%以上.实验结果证明了本文提出方法的有效性.未检出的攻击可以认为是随机干扰.

|

| 图 6 残差检测结果 Fig.6 Residual test results |

|

| 图 7 增量检测结果 Fig.7 Incremental test results |

本文从微电网的电力潮流测量出发,研究了测量值受到攻击时的检测问题,提出了利用测量值增量的χ2检验的方法检测是否发生攻击.攻击被检测之后,由测量值去估计状态量,则应使用之前时刻的测量值.增量检测的限制在于信号变化不能过小,否则将引起取伪错误,所以如何提高检测成功率将是一件有意义的事.而对于如何与控制结合起来从而在波动的暂态环境也能成功检测,将是未来要研究的工作.

| [1] | Khooban M H, Niknam T, Blaabjerg F, et al. A robust adaptive load frequency control for micro-grids[J]. ISA transactions, 2016, 65: 220–229. DOI:10.1016/j.isatra.2016.07.002 |

| [2] | Bevrani H, Feizi M R, Ataee S. Robust frequency control in an islanded microgrid:H∞ and μ-synthesis approaches[J]. IEEE Transactions on Smart Grid, 2016, 7(2): 706–717. |

| [3] | Liu Y, Ning P, Reiter M K. False data injection attacks against state estimation in electric power grids[C]//16th ACM Conference on Computer and Communications Security. New York, NJ, USA: ACM, 2009: 1-33. |

| [4] | Liang G Q, Weller S R, Zhao J H, et al. The 2015 Ukraine blackout:Implications for false data injection attacks[J]. IEEE Transactions on Power Systems, 2017, 32(4): 3317–3318. DOI:10.1109/TPWRS.2016.2631891 |

| [5] | Gu C J, Panida J, Mehul M. Detecting false data injection attacks in AC state estimation[J]. IEEE Transactions on Smart Grid, 2015, 6(5): 2476–2483. DOI:10.1109/TSG.2015.2388545 |

| [6] | Bobba R B, Rogers K M, Wang Q Y, et al. Detecting false data injection attacks on DC state estimation[C]//First Workshop on Secure Control Systems CPS WeeK. 2010. |

| [7] | Yang Q Y, Yang J, Yu W, et al. On false data-injection attacks against power system state estimation:Modeling and countermeasures[J]. IEEE Transactions on Parallel and Distributed Systems, 2014, 25(3): 717–729. DOI:10.1109/TPDS.2013.92 |

| [8] | Huang Y, Tang J, Cheng Y, et al. Real-time detection of false data injection in smart grid networks:An adaptive CUSUM method and analysis[J]. IEEE Systems Journal, 2016, 10(2): 532–543. DOI:10.1109/JSYST.2014.2323266 |

| [9] | Hu L, Wang Z D, Han Q L, et al. State estimation under false data injection attacks:Security analysis and system protection[J]. Automatica, 2018, 87: 176–183. DOI:10.1016/j.automatica.2017.09.028 |

| [10] | Liu L, Esmalifalak M, Ding Q, et al. Detecting false data injection attacks on power grid by sparse optimization[J]. IEEE Transactions on Smart Grid, 2014, 5(2): 612–621. |

| [11] | Singh S K, Khanna K, Bose R, et al. Joint-transformation-based detection of false data injection attacks in smart grid[J]. IEEE Transactions on Industrial Informatics, 2018, 14(1): 89–97. DOI:10.1109/TII.2017.2720726 |

| [12] | Esmalifalak M, Liu L, Nguyen N, et al. Detecting stealthy false data injection using machine learning in smart grid[J]. IEEE Systems Journal, 2017, 11(3): 1644–1652. DOI:10.1109/JSYST.2014.2341597 |

| [13] | Hug G, Giampapa J A. Vulnerability assessment of ac state estimation with respect to false data injection cyber-attacks[J]. IEEE Transactions on Smart Grid, 2012, 3(3): 1362–1370. DOI:10.1109/TSG.2012.2195338 |

| [14] | Liang G, Zhao J, Luo F, et al. A review of false data injection attacks against modern power systems[J]. IEEE Transactions on Smart Grid, 2017, 8(4): 1630–1638. DOI:10.1109/TSG.2015.2495133 |

| [15] | Teixeira A, Amin S, Sandberg H, et al. Cyber-security analysis of state estimators in electric power systems[C]//49th IEEE Conference on Decision and Control. Piscateway, NJ, USA: IEEE, 2010: 5991-5998. |

| [16] |

朱其新, 胡寿松, 侯霞.

长时滞网络控制系统的随机稳定性研究[J]. 东南大学学报(自然科学版), 2003, 33(3): 368–371.

Zhu Q X, Hu S S, Hou X. Stochastic stability of networked control systems with long time delays[J]. Journal of Southeast University (Natural Science Edition), 2003, 33(3): 368–371. DOI:10.3321/j.issn:1001-0505.2003.03.030 |

| [17] |

彭晨, 岳东.

网络环境下不确定时滞系统鲁棒H∞控制[J]. 自动化学报, 2007, 33(10): 1093–1096.

Peng C, Yue D. Robust H∞ control of uncertain time-delay systems in network environment[J]. Acta Automatica Sinica, 2007, 33(10): 1093–1096. |

| [18] |

周映江, 李训铭, 梁华.

不确定时滞网络控制系统的状态反馈控制[J]. 控制理论与应用, 2010, 27(2): 221–225.

Zhou Y J, Li X M, Liang H. State feedback control for uncertain networked control systems with time delays[J]. Control Theory and Application, 2010, 27(2): 221–225. |

| [19] |

彭晨, 岳东, 彭丽萍.

网络控制中基于LMI的次优化允许等价时滞界研究[J]. 系统仿真学报, 2007, 19(2): 369–371, 387.

Peng C, Yue D, Peng L P. Research on LMI-based suboptimal admissible equivalent delay bounds in network control[J]. Journal of Systems Simulation, 2007, 19(2): 369–371, 387. DOI:10.3969/j.issn.1004-731X.2007.02.035 |

| [20] |

杨洪玖, 徐豪, 张金会.

不完全信息拒绝服务攻击下基于预测控制的信息物理系统稳定性分析[J]. 信息与控制, 2018, 47(1): 75–80, 89.

Yang H J, Xu H, Zhang J H. Stability analysis of information physics system based on predictive control under incomplete information denial of service attack[J]. Information and Control, 2018, 47(1): 75–80, 89. |

| [21] | Monticelli A. State estimation in electric power systems[M]. Berlin, Germany: Springer-Verlag, 1999. |